Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Экономические проблемы ЗИ

|

|

В условиях экономики переходного периода организации, получившие широкую хозяйственную самостоятельность, столкнулись с необходимостью принципиально новых подходов к обеспечению собственной безопасности, что потребовало коренного преобразования всей системы защиты хозяйственных интересов.

Предприятия во многих случаях оказались не подготовленными к их решению. В этой связи возникает насущная необходимость в научной и практической разработке данной проблемы, понимании сущности понятий безопасности в целом и защиты информации в том числе.

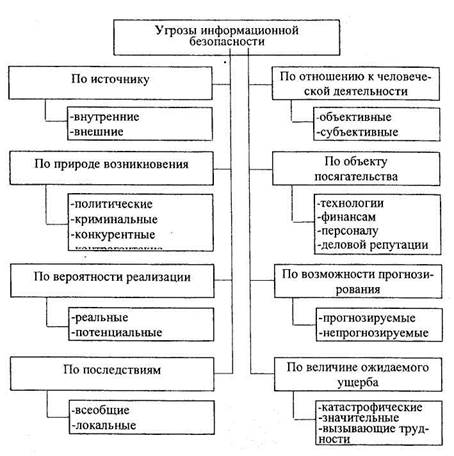

Из рис. 6 видно, что угрозы экономической безопасности можно классифицировать:

- по источнику угрозы (внутренние - источник на территории РФ, внешние - источник расположен за границей государства);

- по природе возникновения угроз (вызванные политикой государства, инициированные иностранными государствами, исходящие от криминальных структур, исходящие от конкурентов, исходящие от контрагентов);

- по вероятности реализации (реальные - могут осуществляться в любой момент времени, потенциальные - могут реализоваться в случае формирования определенных условий);

- по отношению к человеческой деятельности (объективные - формируются независимо от целенаправленной деятельности, субъективные - создаются сознательно, например, разведывательной, подрывной или иной деятельностью, организованной преступностью);

- по объекту посягательства (технологии, финансам, персоналу, деловому реноме);

Рис. 6. Развернутая классификация угроз информационной безопасности

- по возможности прогнозирования (прогнозируемые на уровне хозяйствующего субъекта и неподдающиеся прогнозу);

- по последствиям (всеобщие - отражаются на всей территории РФ или большинстве ее субъектов, локальные -отображаются на отдельных объектах);

- по величине нанесенного (ожидаемого) ущерба (катастрофические, значительные, вызывающие трудности)

Таким образом, система угроз безопасности представляет собой динамическую систему причинно-следственных связей с большим числом контуров, обратных связей, наличие которых может значительно усиливать результаты реализации какой- либо конкретной угрозы безопасности. Эта особенность ярко проявляется на современном этапе развития государства, характеризующемся наличием большого числа локальных угроз и быстро нарастающими кризисными ситуациями вследствие их взаимодействия. Рассмотренная классификация угроз безопасности в их взаимодействии и динамическом развитии однозначно приводит к выводу о необходимости комплексного, системного подхода к решению вопросов обеспечения безопасности на любом уровне управления, будь то государство, регион или отдельное предприятие.

Известно, что в современном постиндустриальном обществе информационная война приобретает особо острые формы. Она тщательным образом готовится, финансируется и реализуется как на государственном уровне, так и на уровне конкурирующих фирм. Ключевым звеном в добывании информации является информатика: персональные компьютеры, программное обеспечение, сетевое оборудование. Билль сената США № 266 от 1991 г. требует, чтобы американское криптографическое оборудование содержало ловушки («черный вход»), известные лишь Агентству национальной безопасности (АНБ) США, и чиновники этого ведомства могли бы по заданию правительства перехватить и расшифровать любую информацию. На реализацию концепции информационной войны США планируют потратить $12 млрд. Таким образом, закупая в США на миллионы долларов средства для обработки информации, российское государство само оплачивает то оружие, которое предназначено для похищения отечественной информации. В самих же Соединённых Штатах существует строгий запрет на использование систем зарубежного производства в государственных и других областях применения, так как именно это может представлять угрозу государственной безопасности

В условиях электронных технологий платежей, «безбумажного» документооборота серьезный сбой локальных сетей может просто парализовать работу целых корпораций и банков, что может привести к ощутимым материальным потерям. Все это свидетельствует о том, что защита информации в компьютерных сетях становится одной из самых острых проблем в современной информатике.

В странах с развитой рыночной экономикой ущерб от одного компьютерного преступления в финансовой сфере в среднем составляет $450 тыс., а в целом потери США и стран Западной Европы от компьютерных преступлений в год составляют, соответственно, $100 млрд. и $35 млрд.

В процессе создания системы компьютерной безопасности важное место должно быть отведено предупреждению компьютерных преступлений и защите данных в компьютерных сетях.

Мировой опыт убедительно свидетельствует о том, что важнейшие решения по обеспечению компьютерной безопасности принимает руководство фирмы, и краеугольными камнями этого решения должны быть:

а) определение объемов финансирования (для защиты информации необходимо выделять от 5 до 15 % с оборота);

б) подбор специалистов-профессионалов в области защиты информации (с высокой оплатой).

Как правило, при предупреждении компьютерных преступлений выделяют технические, организационные и правовые меры.

Технические меры включают:

- защиту от несанкционированного доступа к системе путем установления специальных паролей,

- резервирование особо важных компьютерных подсистем,

- организацию вычислительных сетей с возможностью перераспределения ресурсов в случае нарушения работоспособности отдельных звеньев,

- установку оборудования обнаружения и тушения пожара, оборудования обнаружения воды,

- принятие конструктивных мер защиты от хищений, саботажа, диверсий, взрывов,

- установку резервных систем электропитания,

- оснащение помещений замками, установка сигнализаций и т. д.

Организационные меры подразумевают:

- охрану вычислительного центра,

- тщательный подбор персонала,

- исключение случаев ведения особо важных работ только одним человеком,

- наличие плана восстановления работоспособности центра после выхода его из строя,

- организацию обслуживания вычислительного центра посторонней организацией или лицами, не заинтересованными в сокрытии фактов нарушения работы центра,

- универсальность средств защиты от всех пользователей (включая высшее руководство),

- возложение ответственности на лиц, которые должны обеспечить безопасность центра,

- выбор места расположения центра и т. п.

Правовые меры включают:

- разработку норм, устанавливающих ответственность за компьютерные преступления,

- защиту авторских прав программистов,

- совершенствование уголовного и гражданского законодательств, а также судопроизводства.

К правовым мерам относятся также вопросы общественного контроля за разработчиками компьютерных систем и принятие международных договоров об ограничениях таких систем, если они влияют или могут по-

влиять на военные, экономические и социальные аспекты жизни стран, заключающих соглашение.

В последнее время все многочисленные виды защиты информации группируются в три основных класса:

- средства физической защиты, включающие средства защиты кабельной системы, систем электропитания, средства архивации, дисковые массивы и т. д.;

- программные средства защиты, в том числе антивирусные программы, системы разграничения полномочий, программные средства контроля доступа;

- административные меры защиты, включающие контроль доступа в помещения, разработку стратегии безопасности фирмы, планов действий в чрезвычайных ситуациях и т. д.

В то же время свести риск потерь к минимуму возможно лишь при комплексном подходе к вопросам безопасности.

Экономические проблемы информационной безопасности определяются возможностью разработки научной методологии количественной и качественной оценки информационных ресурсов и продуктов, прогнозирования потребности общества в них, а также соотношения затрат на создание системы защиты информации, адекватной реальным условиям, и степенью защищенности.

|

|