Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Огляд існуючих елементів мережевої інфраструктури

|

|

ВСТУП

1 ПРОЦЕС ОТРИМАННЯ ТА АНАЛІЗУ ДАНИХ ІНТЕРНЕТ ТРАФІКУ ПРАЦІВНИКІВ КОРПОРАЦІЇ

Планований для розробки продукт - модуль для фільтрації та контролю інтернет трафіку працівників корпорації на основі проведеного дослідження огляду методів інтелектуального аналізу даних з метою впровадження одного з таких методів для автоматизації роботи продукту.

Аналіз предметного середовища

Місце розробки і застосування програмного продукту - ВАТ «Одеський припортовий завод». На підприємстві працює близько 3000 осіб, з них мають обладнані комп'ютером робочі місця - 680. Отже, виникає необхідність фільтрації і контролю працівників для посилення ефективності праці. Основа мережевої інфраструктури підприємства - виділений канал від місцевого провайдера м.Южне, безліч маршрутизаторів, свічів, роутерів. Але головний елемент захисту і контролю - зв'язка обладнання CISCO ASA + Active Directory. Останній елемент дозволяє ввести інструмент групових політик для користувачів, а обладнання CISCO ASA - забезпечити необхідний рівень захисту і безперебійності роботи мережі. Специфіка роботи цього інструментарію така, що Active Directory працює з логінами користувачів, а ASA - з IP-адресами. Тому для їх коректної взаємодії використовується також технологія CDA - Context Directory Agent, що зіставляє логіни і адреси. Далі будуть докладніше розглянуті ключові елементи вищеназваного обладнання.

Усі дані про трафік працівників зберігаються до баз даних, зівдки їх може переглянути системний адміністратор. Якщо він помічає порушення корпоративних правил користування інтернетом (завеликий трафік без необхідності, відвідування сайтів з поганою репутацією) – тоді приймаються належні міри наказу – попередження, блокування каналу, звітування керівнику даного працівника. Ця система працює досить єфективно, але має і свої недоліки, наприклад, зайнятість адміністратора замість інших завдань цим, суб’єктивність оцінювання (дружні або напружені відносини з колегами, черезмірна підозра до декотрих сайтів, втома під кінець робочо дню). Тому й було вирішено зробити діючу систему фільтрації інтелектуальною.

Огляд існуючих елементів мережевої інфраструктури

1.2.1 CISCO ASA

Cisco ASA (Adaptive Security Appliance) - серія апаратних міжмережевих екранів, розроблених компанією CiscoSystems. Є спадкоємцем міжмережевих екранів CiscoPIX, систем виявлення вторгнень, VPN-концентраторів. Архітектура Cisco ASA заснована на процесорах x86. Управляти пристроєм можна через telnet, SSH, веб-інтерфейс або за допомогою програми ASDM.Можливості:

- Міжмережеве екранування з урахуванням стану з'єднань;

- Глибокий аналіз протоколів прикладного рівня;

- Трансляція мережевих адрес;

- IPsec VPN;

- SSL VPN (підключення до мережі через веб-інтерфейс);

- Протоколи динамічної маршрутизації (RIP, EIGRP, OSPF);

- ASA не підтримують протоколи тунелювання (такі, як GRE) і policy-basedrouting.

Таблиця 1.1. – Порівняння продуктивності

Алгоритм ASA (Adaptive Security Algorithm)

Пристрій Cisco ASA є фаєрволом і використовує технологію пакет-ної фільтрації із запам'ятовуванням стану (надалі - динамічна фільтрація), коротко розглянуту в попередній статті. Ця технологія реалізується адаптивним алгоритмом безпеки (ASA – Adaptive Security Algorithm), який є серцем фаєрвола.

Алгоритм ASA набагато більш безпечний і ефективний, ніж технологія статичної пакетної фільтрації та прикладні проксі фаєрволи. ASA ізолює підключені до фаерволусегмети мережі, підтримує периметри безпеки і контролює трафік, що проходить між цими сегментами. Кожному інтерфейсу Cisco ASA призначає рівень безпеки від 0 до 100 (security level), який визначає наступне поведінка алгоритму:

- За замовчуванням ASA дозволяє з'єднання, які виходять від хостів, що знаходяться в захищуваному сегменті мережі, тобто з'єднання з інтерфейсу з великим рівнем безпеки (securitylevel) на інтерфейс з меншим рівнем безпеки;

- За замовчуванням ASA забороняє з'єднання від хостів, що знаходяться в небезпечному сегменті мережі, тобто з'єднання з інтерфейсу з меншим рівнем безпеки (security level) на інтерфейс з великим рівнем безпеки;

- ASA дозволяє з'єднання від хостів, що знаходяться в небезпечному сегменті мережі, тобто з'єднання з інтерфейсу з меншим рівнем безпеки (securitylevel) на інтерфейс з великим рівнем безпеки тільки, якщо дотримуються дві умови:

1) існує статична трансляція для адреси призначення (NAT static translation);

2) задано аксесс лист (або conduit), що дозволяє дане з'єднання.

Аксесс листи (або conduit) можуть використовуватися, як для заборони течії трафіку з інтерфейсу з високим рівнем безпеки на інтерфейс з низьким рівнем безпеки, так і для дозволу течії трафіку з інтерфейсу з низьким рівнем безпеки на інтерфейс з високим рівнем безпеки.

Алгоритм ASA покликаний функціонувати як динамічний (stateful) орієнтований на з'єднання (connection-oriented) процес, який зберігає сесійний інформацію в таблицю стану (statetable). Застосування політики безпеки і трансляції адрес до таблиці стану контролює весь трафік, що проходить через фаєрвол.

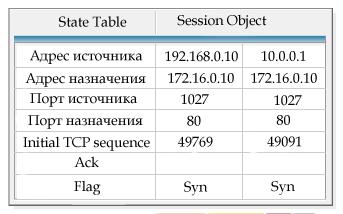

SA генерує випадкові TCP послідовності (TCP sequence numbers) і записує інформацію про з'єднання в таблицю стану (stateful session flow table), коли ініціюється вихідне з'єднання. Якщо з'єднання дозволено політикою безпеки, адреса джерела транслюється в зовнішній адресу і надсилається запит. Повертається трафік порівнюється з існуючою інформацією в таблиці стану, якщо інформація не відповідає очікуваної, з'єднання скидається і відповідно пакети не проходять через фаєрвол. В даному випадку акцент безпеки ставиться на з'єднання а не на пакет (на противагу статичної пакетної фільтрайіі), це, наприклад, робить практично неможливим отримання доступу методом hijack. Щоб було зрозуміліше, розглянемо роботу алгоритму ASA на прикладі:

Рисунок 1.1 – Робота алгоритму ASA

1) внутрішній хост ініціює з'єднання на зовнішній ресурс;

2) Cisco ASA робить запис наступної інформації в таблицю стану (state table): адреса джерела і порт, адресу призначення і порт, додаткові TCP / UDP прапори, довільно згенерований TCP sequencenumber;

3) об'єкт сесії (session object) порівнюється з політикою безпеки. Ес-ли з'єднання не дозволено, об'єкт сесії (session object) віддаляється і з'єднання скидається;

4) якщо з'єднання схвалено політикою безпеки, адреса джерела транслюється в зовнішній адресу, а запит на з'єднання форварда на зовнішній ресурс;

5) зовнішній ресурс відповідає на запит;

6) Cisco ASA отримує відповідь і порівнює його з об'єктом сесії (session object), якщо він збігається, адреса назначенінія транслюється знову в початковий адресу і трафік приходить внутрішньому хосту. Якщо відповідь не збігається з об'єктом сесії (session object), з'єднання скидається.

Нижче наведено приклад об'єкта сесії:

Рисунок 1.2 – Об’єкт сесії

Отже, алгоритм ASA:

- виводить параметри, що ідентифікують сесію, IP адреси і порти для кожного TCP з'єднання;

- зберігає інформацію в таблиці стану сесії (state table) і створює об'єкт сесії (session object);

- порівнює вхідні і вихідні пакети з сесіями в таблиці з'єднань (connection table);

- пропускає пакети тільки, якщо існує відповідне з'єднання;

- имчасово створює об'єкт з'єднання (connection object) до моменту його за-криття.

Технологія аутентифікації - Cut-through proxy.

Це метод прозорою аутентифікації користувача фаєрволом і дозвіл або заборона доступу до певного мережевого TCP / UDP додатком (ці програми в даний час обмежені сеансами протоколів HTTP, Telnet і FTP). Цей метод також відомий як аутентифікація по користувачеві (user-based authentication). Отже в чому ж його прозорість? При аутентифікації користувачів, механізм Cut-through 1proxy, використовуваний Cisco ASA забезпечує значно кращу продуктивність, ніж проксі фаєрволи. Це пов'язано з тим, що Cisco ASA спочатку здійснює аутентифікацію користувача на рівні додатків (з використанням RADIUS або TACACS + сервісів), потім авторизує користувача відповідно до політики безпеки і відкриває запитувана з'єднання. Подальший же трафік для цього з'єднання більше неаутентіфіціруется на рівні додатків, а тільки інспектується алгоритмом ASA, що значно покращує продуктивність. Проксі фаєрволи ж продовжують аутентифікацію пакетів до рівня додатків, збільшуючи тим самим процессорную навантаження. Загалом cut-through proxy означає, що після успішної аутентифікації, наступні пакети не будуть піддаватися аутентифікації.

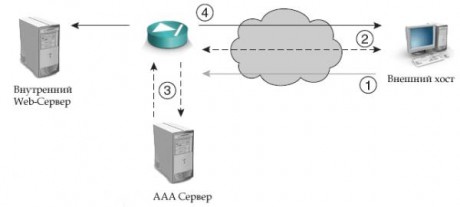

Рисунок 1.3 – Механізм Cut-through proxy

Отже розглянемо механізм Cut-through proxy по кроках:

- користувачем ініціюється FTP, HTTP (S) або Telnet з'єднання на внутрішній веб-сервер;

- Cisco ASA (PIX Firewall) у відповідь на це пропонує аутентифікацію і користувач вводить дані облікового запису;

- Cisco ASA (PIX Firewall) використовуючи протокол TACACS + або RADIUS, зв'язується з сервером AAA, де користувач успішно аутентифікується;

- відкривається з'єднання з веб-сервером на мережевому рівні, інформація про сесії записується в таблицю з'єднань (connection table) і надалі трафік з'єднання інспектується алгоритмом ASA.

Користувачі звичайно можуть аутентифицироваться, використовуючи внутрішню базу на Cisco ASA (PIX Firewall), але ефективніше застосовувати зовнішній TACACS + або RADIUS сервер, тк навантаження на пристрій при цьому знижується.

Інспектування протоколів і додатків

Сьогодні багато організацій використовують інтернет для бізнесу. Для захисту внутрішньої мережі від потенційних загроз з Інтернету, вони можуть використовувати фаєрволи. При цьому деякі фаєрволи, навіть захищаючи внутрішню мережу, можуть бути джерелом проблем. Наприклад, коли деякі протоколи і додатки, які використовують організації в мережевих комунікаціях, можуть блокуватися фаєрвол. Особливо протоколи, які, наприклад, динамічно домовляються про порти (FTP, HTTP, H323, SQL * NET).

Рисунок 1.4 – Взаємодія протоколів

Тому хороший фаєрвол повинен інспектувати пакети вище мережевого рівня моделі OSI і виплнять наступні вимоги протоколів або додатків:

- безпечно відкривати і закривати динамічно виділяються порти або IP адреси на фаєрволі для дозволених кліет-серверних з'єднань;

- використовувати мережеву трансляцію адреси (NAT) всередині IP пакета;

- використовувати трансляцію портів (PAT) всередині пакету;

- інспектувати пакети на предмет неправильного (зловмисного)

використання додатків.

Cisco ASA і PIX Firewall якраз задовольняють цим вимогам і дозволяють відкривати захищені комунікації для ряду протоколів і додатків. В англійських джерелах ви можете зустріти термін Application-AwareInspection як визначення даної функціональності.

Віртуальний фаєрвол (Security Context). З сьомої версії операційної системи, Cisco ASA підтримує технологію віртуальнихфаерволов (security contexts).

Рисунок 1.5 – Робота віртуальних фаєрволів

Вона дозволяє в одному фізичному пристрої визначити кілька окремих фаєрволом, кожен з яких може працювати незалежно - зі своєю конфігурацією, логічними інтерфейсами, політикою безпеки, таблицею маршрутизації і адміністраторованіем. Однак дана функціональність ліцензується і доступна не на всіх моделях пристроїв захисту.

Підтримка відмовостійкості (Failover). Будь-який покупець або адміністратор хоче, щоб мережа функціонувала і функціонувала дуже швидко. Якщо ми використовуємо один фаєрвол в нашій мережі, він може з'явитися вузьким місцем у разі відмови. Тому Cisco ASA і підтримують конфігурацію відмовостійкості (failover), коли два однакових (залізо і софт) пристрої захисту конфигурируются в парі, одне працює активним, а друге резервним. Тільки активний пристрій виконує свою функціональність, а резервне лише веде моніторинг і готово замінити активний фаєрвол, якщо він дасть збій. Це конфігурація активний / резервний. З сьомої версії програмного забезпечення підтримується конфігурація активний / активний, коли обидва пристрої можуть обробляти трафік. Дана конфігурація вимагає підтримки віртуальнихфаерволов (security contexts). На кожному пристрої конфигурируется два віртуальних фаєрвола. При нормальних умовах, в кожному з фізичних пристроїв один віртуальний фаєрвол - активний, а інший - резервний. При виході одного пристрою з ладу, друге задіє резервний віртуальний фаєрвол і обробляє весь трафік. Також в обох конфігураціях на Cisco ASA може бути налаштована динамічна відмовостійкість (stateful failover). Це означає, що при виході активного пристрою з ладу, існуючі з'єднання не втрачаються.

Прозорий фаєрвол (Transparent firewall). Починаючи з сьомої версії, Cisco ASA і можуть функціонувати в режимі прозорого фаєрвола (режимі моста), тобто в режимі пристрою другого канального рівня моделі OSI, забезпечуючи при цьому захист мережі до сьомого рівня. Навіщо це потрібно?

Наприклад, в наступному прикладі ми бачимо, що фаєрвол може бути розташований між маршрутизатором і комутатором, без сегментації на IP підмережі:

Рисунок 1.6 – Розташування фаєрволу

Це дозволяє впроваджувати пристрій захисту в існуючу мережу без необхідності зміни адресації в мережі.

Управління через Web інтерфейс. ASDM (Adaptive Security Device Manager) - це графічна оболонка, розроблена для того, щоб допомогти в налаштуванні і управлінні пристроєм, без знання командної оболонки пристрою (CLI).

1.2.2 Active Directory

ActiveDirectory («Активний каталог», AD) - LDAP-сумісна реалі-ція служби каталогів корпорації Microsoft для операційних систем сімейства Windows NT. Active Directory дозволяє адміністраторам виконувати групові політики для забезпечення однаковості налаштування користувацької робочого середовища, розгортати програмне забезпечення на безлічі комп'ютерів через групові політики або за допомогою System Center Configuration Manager (раніше Microsoft Systems Management Server), встановлювати оновлення операційної системи, прикладного та серверного програмного забезпечення на всіх комп'ютерах в мережі, використовуючи Службу поновлення Windows Server. Active Directory зберігає дані і налаштування середовища в централізованій базі даних. Мережі Active Directory можуть бути різного розміру: від декількох десятків до декількох мільйонів об'єктів.

Подання Active Directory відбулося в 1999 році, продукт був вперше випущений з Windows Server 2000, а потім був модифікований і покращений при випуску WindowsServer 2003. Згодом Active Directory був поліпшений в Windows Server 2003 R2, WindowsServer 2008 і Windows Server 2008 R2 і перейменований в Active Directory Domain Services. Раніше служба каталогів називалася NT Directory Service (NTDS), цю назву досі можна зустріти в деяких виконуваних файлах.

На відміну від версій Windows до Windows 2000, які використовували в основному протокол NetBIOS для мережевої взаємодії, служба Active Directory інтегрована з DNS і TCP / IP. Для аутентифікації за замовчуванням використовується протокол Kerberos. Якщо клієнт або программа не підтримує аутентифікацію Kerberos, використовується протокол NTLM.

Пристрій. Об'єкти.

Active Directory має ієрархічну структуру, що складається з об'єктів.Об'єкти поділяються на три основні категорії: ресурси (наприклад, принтери), служби (наприклад, електронна пошта) і облікові записи користувачів і комп'ютерів. ActiveDirectory надає інформацію про об'єкти, дозволяє організовувати об'єкти, управляти доступом даних, а також встановлює правила безпеки.

Об'єкти можуть бути сховищами для інших об'єктів (групи безпеки та поширення). Об'єкт унікально визначається своїм ім'ям і має набір атрибутів - характеристик та даних, які він може утримувати; останні, в свою чергу, залежать від типу об'єкта. Атрибути є складовою базою структури об'єкта і визначаються у схемі. Схема визначає, які типи об'єктів можуть існувати.

Сама схема складається з двох типів об'єктів: об'єкти класів схеми та об'єкти атрибутів схеми. Один об'єкт класу схеми визначає один тип об'єкта Active Directory (наприклад, об'єкт «Користувач»), а один об'єкт атрибуту схеми визначає атрибут, який об'єкт може мати.

Кожен об'єкт атрибута може бути використаний в декількох різних об'єктах класів схеми. Ці об'єкти називаються об'єктами схеми (або метаданими) і дозволяють змінювати і доповнювати схему, коли це необхідно і можливо. Однак кожен об'єкт схеми є частиною визначень об'єктів Active Directory, тому відключення або зміна цих об'єктів можуть мати серйозні наслідки, тому що в результаті цих дій буде змінена структура Active Directory. Зміна об'єкта схеми автоматично поширюється в Active Directory. Будучи якось створеним, об'єкт схеми не може бути знищено, він може бути тільки відключений. Зазвичай всі зміни схеми ретельно плануються.

Контейнер аналогічний об'єкту в тому сенсі, що він також має атрибути і належить простору імен, але, на відміну від об'єкта, контейнери не позначає нічого конкретного: він може містити групу об'єктів або інші контейнери.

Структура

Верхнім рівнем структури є ліс - сукупність всіх об'єктів, атрибутів і правил (синтаксису атрибутів) в Active Directory. Ліс містить одно або кілька дерев, пов'язаних транзитивними відносинами довіри. Дерево містить один або декілька доменів, також пов'язаних в ієрархію транзитивними відносинами довіри. Домени ідентифікуються своїми структурами імен DNS - просторами імен.

Об'єкти в домені можуть бути згруповані у контейнери - підрозділі. Підрозділи дозволяють створювати ієрархію всередині домену, спрощують його адміністрування і дозволяють моделювати організаційну та / або географічну структури компанії в Active Directory. Підрозділи можуть містити інші підрозділи. Корпорація Microsoft рекомендує використовувати якомога менше доменів в Active Directory, а для структурування і політик використовувати підрозділи. Часто групові політики застосовуються саме до підрозділів. Групові політики самі є об'єктами. Підрозділ є найнижчим рівнем, на якому можуть делегуватися адміністративні повноваження.

Іншим способом поділу Active Directory є сайти, які є способом фізичної (а не логічної) угруповання на основі сегментів мережі. Сайти підрозділяються на що мають підключення по низькошвидкісних каналах (наприклад, по каналах глобальних мереж, за допомогою віртуальних приватних мереж) і по високошвидкісних каналах (наприклад, через локальну мережу). Сайт може містити один або декілька доменів, а домен може містити один або кілька сайтів. При проектуванні Active Directory важливо враховувати мережевий трафік, що створюється при синхронізації даних між сайтами.

Ключовим рішенням при проектуванні Active Directory є рішення про поділ інформаційної інфраструктури на ієрархічні домени і підрозділи верхнього рівня. Типовими моделями, що використовуються для такого поділу, є моделі поділу за функціональним підрозділам компанії, за географічним положенням і за ролями в інформаційній інфраструктурі компанії. Часто використовуються комбінації цих моделей.

Фізична структура і реплікація

Фізично інформація зберігається на одному або декількох рівнозначний-них контролерах доменів, які замінили використовувалися в Windows NT основний і резервні контролери домену, хоча для виконання деяких операцій зберігається і так званий сервер «операцій з одним головним сервером», який може емулювати головний контролер домену. Кожен контролер домену зберігає копію даних, призначену для читання і запису. Зміни, зроблені на одному контролері, синхронізуються на всі контролери домену при реплікації. Сервери, на яких сама служба Active Directory не встановлена, але які при цьому входять в домен Active Directory, називаються рядовими серверами.

Реплікація Active Directory виконується за запитом. Служба Knowledge Consistency Checker створює топологію реплікації, яка використовує сайти, визначені всистемі, для управління трафіком. Внутрісайтовая реплікація виконується часто і автоматично за допомогою засобу перевірки узгодженості (повідомленням партнерів по реплікації про зміни). Реплікація між сайтами може бути налаштована для кожного каналу сайту (залежно від якості каналу) - різна «оцінка» (або «вартість») може бути призначена кожному каналу (наприклад, DS3, T1, ISDN і т. Д.), І трафік реплікації буде обмежений, передаватися за розкладом і маршрутизироваться відповідно до призначеної оцінкою каналу. Дані реплікації можуть транзитивно передаватися через кілька сайтів через мости зв'язку сайтів, якщо «оцінка» низька, хоча AD автоматично призначає нижчу оцінку для зв'язків «сайт-сайт», ніж для транзитивних з'єднань. Реплікація сайт-сайт виконується серверами-плацдармами в кожному сайті, які потім реплікують зміни на кожен контролер домену свого сайту. Внутрідоменная реплікація проходить по протоколу RPC, між-доменна - може використовувати також протокол SMTP.

Якщо структура Active Directory містить декілька доменів, для вирішення завдання пошуку об'єктів використовується глобальний каталог: контролер домену, що містить всі об'єкти лісу, але з обмеженим набором атрибутів (неповна репліка). Каталог зберігається на зазначених серверах глобального каталогу і обслуговує міждоменні запити.

Можливість операцій з одним головним комп'ютером дозволяє обробляти запити, коли реплікація з декількома головними комп'ютерами неприпустима. Є п'ять типів таких операцій: емуляція головного контролера домену (PDC-емулятор), головний комп'ютер відносного ідентифікатора (майстер відносних ідентифікаторів або RID-майстер), головний комп'ютер інфраструктури (майстер інфраструктури), головний комп'ютер схеми (майстер схеми) і головний комп'ютер іменування домену (майстер іменування доменів). Перші три ролі унікальні в рамках домену, останні дві - унікальні в рамках усього лісу.

Базу Active Directory можна розділити на три логічних сховища або «розділу». Схема є шаблоном для Active Directory і визначає всі типи об'єктів, їх класи і атрибути, синтаксис атрибутів (всі дерева знаходяться в одному лісі, тому що у них одна схема). Конфігурація є структурою лісу і дерев Active Directory. Домен зберігає всю інформацію про об'єкти, створених у цьому домені. Перші два сховища реплицируются на всі контролери доменів у лісі, третій розділ повністю реплицируется між репліками контролерів в рамках кожного домена і частково - на сервери глобального каталогу.

База даних (сховище каталогів) в Windows 2000 використовує розширювати-мую підсистему зберігання Microsoft Jet Blue (англ.), Яка дозволяє для кожного контролера домену мати базу розміром до 16 терабайт і 1 мільярд об'єктів (теоретичне обмеження, практичні тести виконувалися тільки з приблизно 100 мільйонами об'єктів). Файл бази називається NTDS.DIT і має дві основні таблиці - таблицю даних і таблицю зв'язків. У Windows Server 2003 добавлена ще одна таблиця для забезпечення унікальності примірників дескрипторів безпеки.

Іменування

Active Directory підтримує такі формати іменування об'єктів: універсальні імена типу UNC, URL і LDAP URL. Версія LDAP формату іменування X.500 використовується всередині Active Directory.

Кожен об'єкт має розрізнювальне ім'я (англ. Distinguished name, DN) [2]. Наприклад, об'єкт принтера з ім'ям HPLaser3 в підрозділі «Маркетинг» і в домені foo.org буде мати наступне розрізнювальне ім'я: CN = HPLaser3, OU = Маркетинг, DC = foo, DC = org, де CN - це загальна назва, OU - розділ, DC - клас об'єкта домену. Розрізняються імена можуть мати набагато більше частин, ніж чотири частини в цьому прикладі. У об'єктів також є канонічні імена. Це розрізняються імена, записані у зворотному порядку, без ідентифікаторів і з використанням косих рис як роздільники: foo.org/Маркетинг/HPLaser3. Щоб визначити об'єкт всередині його контейнера, іспользуетсяотносітельное розрізнювальне ім'я: CN = HPLaser3. У кожного об'єкта також є глобально унікальний ідентифікатор (GUID) - унікальна і незмінна 128-бітна рядок, який використовується в Active Directory для пошуку і реплікації. Певні об'єкти також мають ім'я учасника-користувача (UPN, відповідно до RFC 822) у форматі об'єкт@домен.

|

|