Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Шифрування в каналах зв'язку

|

|

Як відомо, інформаційні мережі характеризуються їх поділом на сім рівнів моделі ISO/OSI, кожний з яких відповідає за дотримання певних умов і виконати функцій. Це мас фундаментальне значення для створення стандартних інформаційно-комунікаційних мереж та забезпечення шифрування даних на певних рівнях цієї моделі (зазвичай це найнижчі або найвищі рівні). Якщо шифрування здійснюється на нижніх рівнях, то воно називається канальним, а на верхніх - наскрізним.

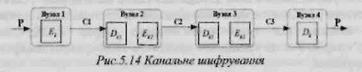

При канальному шифруванні (рис. 5.14) здійснюється перетворення абсолютно всіх даних, що проходять через кожний канал зв'язку (відкритий текст, інформація про його маршрут трансляції, використовуваний комунікаційний протокол тощо). На мережевих вузлах здійснюється розшифрування вхідного потоку даних для відповідної її обробки і подальшого зашифрування для передачі на інший вузол мережі.

Такий підхід є ефективним засобом захисту інформації, оскільки шифруються всі дані, що рухаються від вузла до вузла мережі і у криптоаналітика немає ніякої додаткової інформації про джерело переданих даних, для кого вони призначені, яка їх структура тощо.

А якщо період простоювання замінити передачею випадкових бітів, то важко навіть визначити, де починається і де закінчується текст певного повідомлення.

Рівнозначними ключами зазвичай забезпечуються тільки два сусідні вузли мережі і вони після використання змінюватися незалежно від інших пар вузлів.

Основний недолік канального шифрування в тому, що дані потрібно шифрувати при передачі кожним фізичним каналом і у результаті вартість реалізації для великих мережах може стати достатньо високою.

Також може виникнути необхідність додатково захищати кожний вузол через який проходять передані мережею даних.

При наскрізному шифруванні (рис. 5.15) криптографічні перетворення здійснюються на одному з верхніх рівнів моделі OSI, а шифруванню підлягає тільки змістовна частина повідомлення. Після за-шифруваняя до нього додається службова інформація, необхідна для маршрутизації повідомлення, і далі здійснюється відправлення адресатові. При такому підході немає необхідності розшифровувати й зашифровувати повідомлення при його проходженні проміжними вузлами. Тут текст залишається зашифрованим на всьому шляху від відправника до одержувача.

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

Недоліком наскрізного шифрування є те, що службова інформація, яка використовується для маршрутизації повідомлень, передається мережею у відкритому вигляді. У цьому випадку криптоаналі-тик може отримати важливу інформацію стосовно джерела і приймача повідомлення, часу сеансів, комунікацій тощо.

До того ж, оскільки криптографічний алгоритм реалізується на верхніх рівнях моделі OSI, доводиться також мати справу з багатьма істотними розбіжностями в комунікаційних протоколах та інтерфейсах залежно від типів комп'ютерних мереж і під'єднаних комп'ютерів. Усе це ускладнює практичне застосування наскрізного шифрування.

Комбіноване шифрування включає канальне і наскрізне шифрування та обходиться воно значно дорожче, ніж одне окремо взяте. Проте саме такий підхід дає змогу якнайкраще захистити дані, що передаються мережею. Шифрування в кожному каналі зв'язку недозволяє неавторизованій стороні аналізувати службову інформацію, використовувану для маршрутизації, а наскрізне - зменшує ймовірність доступу до незашифрованих даних у мережевих вузлах.

При комбінованому шифруванні робота з ключами відбувається роздільно: адміністратори мережі відповідають за ключі, які використовуються при канальному шифруванні, а про ключі, що застосовуються при наскрізному шифруванні, знаходяться в зоні користувачів.

Апаратне шифрування реалізується шляхом використання спеціалізованих апаратних засобів, які вбудовуються в лінію зв'язку й здійснюють шифрування всієї переданої інформації. Перевага апаратного шифрування над програмним пов'язано з тим, що воно має більшу швидкість. Криптографічні алгоритми складаються з величезної кількості складних операцій, виконуваних над бітами відкритого тексту. Сучасні універсальні комп'ютери погано пристосовані для ефективного виконання цих операцій. Спеціалізоване устаткування дає змогу виконувати їх набагато швидше. Крім того, апаратуру легше фізично захистити від проникнення ззовні. Програма, що виконується на персональному комп'ютері, практично беззахисна. За допомогою налагоджувача, неавторизована сторона може модифікувати програму, щоб знизити стійкість використовуваного криптографічного алгоритму. Що стосується апаратури, то вона звичайно розміщується в спеціальних контейнерах, які унеможливлюють зміну схеми її функціонування. Чіп, як правило, покривається спеціальним хімічним складом, і в результаті будь-яка спроба перебороти захисний шар цього чіпа приводить до самознищення його внутрішньої логічної структури. Крім того, екранування чіпів захистить інформацію від витоку через канали побічного електромагнітного випромінювання і наведення.

— Разгрузит мастера, специалиста или компанию;

— Позволит гибко управлять расписанием и загрузкой;

— Разошлет оповещения о новых услугах или акциях;

— Позволит принять оплату на карту/кошелек/счет;

— Позволит записываться на групповые и персональные посещения;

— Поможет получить от клиента отзывы о визите к вам;

— Включает в себя сервис чаевых.

Для новых пользователей первый месяц бесплатно. Зарегистрироваться в сервисе

Програмне шифрування. Здійснюється шляхом використання певного криптографічного алгоритму, реалізовано у відповідній програмі. Переваги такої реалізації пов'язані з тим, що програмні засоби шифрування легко копіюються, вони прості у використанні, їх неважко модифікувати відповідно до конкретних потреб.

У всіх поширених операційних системах є вбудовані засоби шифрування, зазвичай їх призначено для шифрування окремих файлів, а роботу з ключами покладено на користувача. Слід пам'ятати, що не можна зберігати ключі разом із зашифрованими за їх допомогою

файлами, а незашифровані копії файлів необхідно вилучати відразу ж після шифрування.

Шифрування і стиснення. Методи стиснення даних доцільно використовувати з криптографічними алгоритмами оскільки при розкритті шифротексту криптоаналітик в основному покладається на властивості надлишковості відкритих текстів, а застосування процедур стиснення дає можливість позбутися цієї надлишковості. Крім того, стиснення зменшує довжину відкритого тексту, що дозволяє скоротати час його шифрування. Якщо такий текст спробувати стиснути після його обробки за допомогою високоякісного криптографічного алгоритму, то це практично не вдасться, оскільки характеристики шифротексту будуть близькими до характеристик зовсім випадкового набору символів. До речі, стиснення може служити своєрідним тестом для перевірки якості криптографічного алгоритму. Якщо шифротекст піддається стисненню, то варто викорисгати більш якісний алгоритм.

|

|