Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Керування перенавантаженням TCP

|

|

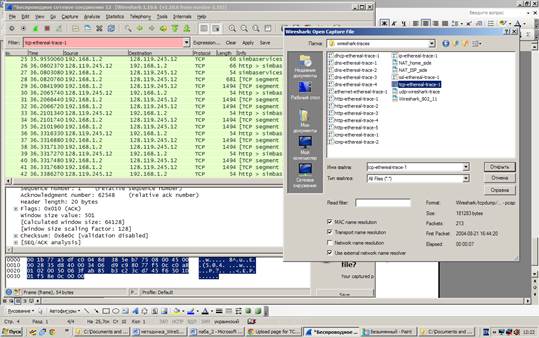

· Відкрийте у Wireshark файл перехоплених повідомлень tcp-ethereal-trace-1(рис. 7) завантажений з https://gaia.cs.umass.edu/wireshark-labs/wireshark-traces.zip (рис. 8).

Рисунок 7

Рисунок 8

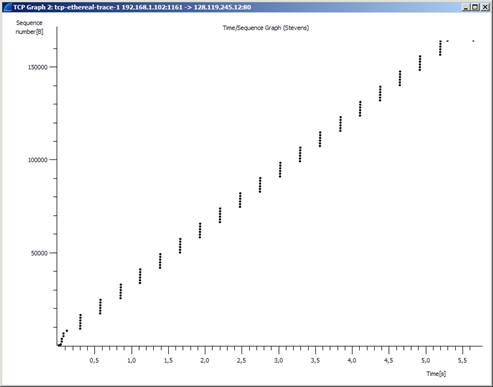

Дослідимо кількість даних, що передав клієнт до сервера за одиницю часу. Замість нудного підраховування цієї величини з пакетів у вікні Wireshark, ми скористаємося графічною утилітою з Wireshark (TCP - Time-Sequence-Graph(Stevens)) з метою відображення даних.

· Виберіть пункт меню: Statistics-> TCP Stream Graph-> Time-Sequence->

Graph(Stevens). Ви маєте побачити графік, який був створений через збережений файл перехоплених пакетів tcp-ethereal-trace-1 (рис. 9).

Рисунок 9

На графіку кожна точка представляє відправлений TCP сегмент, відображаючи порядковий номер пакету та час його відправлення. Зауважимо, що сукупність точок, розташованих одна над одною, вказує на пакети, які клієнт відправляв неперервно.

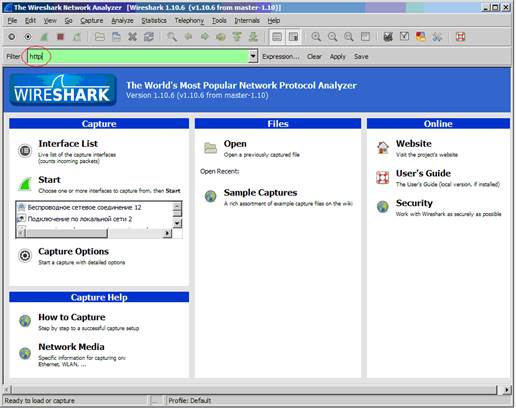

· Дослідження протоколу http.

Почнемо дослідження HTTP із завантаження дуже простого HTML файлу – короткого, і що не містить ніяких прикріплених об’єктів. Зробіть наступне:

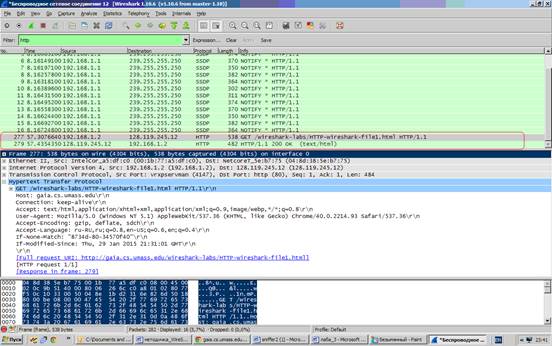

1. Запустіть браузер.

2. Запустіть програму Wireshark (але не запускайте перехоплення пакетів). Введіть “http” в поле для фільтру, щоб відображалися лише пакети http (рис. 10). Почекайте трошки більше за хвилину і потім запустіть перехоплення пакетів (рис. 11).

Рисунок 10

Рисунок 11

3. Введіть у браузер:

https://gaia.cs.umass.edu/wireshark-labs/HTTP-wireshark-file1.html

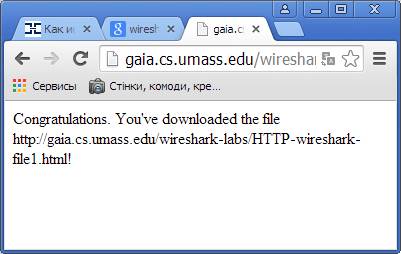

Після цього має відобразитися сторінка з дуже простим, в один рядок, HTML кодом (рис. 12).

Рисунок 12

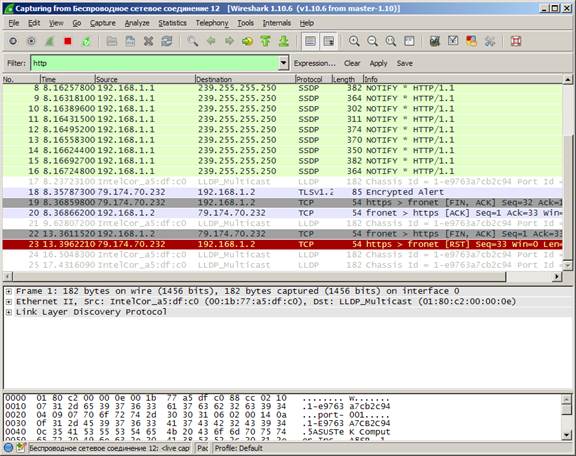

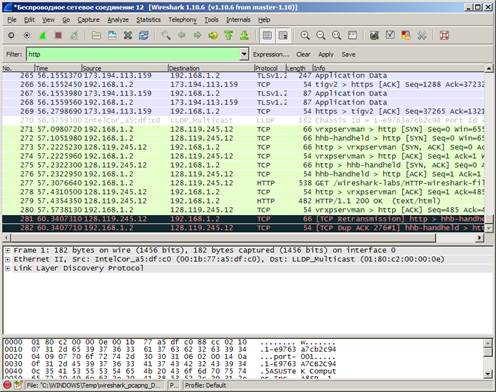

4. Зупиніть перехоплення пакетів (рис. 13).

Рисунок 13

Вікно у Wireshark після появи HTML коду (рис. 12) має бути подібним до рис. 14.

Рисунок 14

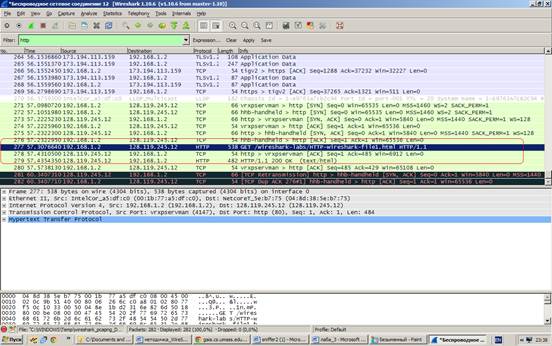

Зробивши фільтрацію для вибору пакетів http (рис. 10), отримаємо (рис. 15):

— Регулярная проверка качества ссылок по более чем 100 показателям и ежедневный пересчет показателей качества проекта.

— Все известные форматы ссылок: арендные ссылки, вечные ссылки, публикации (упоминания, мнения, отзывы, статьи, пресс-релизы).

— SeoHammer покажет, где рост или падение, а также запросы, на которые нужно обратить внимание.

SeoHammer еще предоставляет технологию Буст, она ускоряет продвижение в десятки раз, а первые результаты появляются уже в течение первых 7 дней. Зарегистрироваться и Начать продвижение

Рисунок 15

У вікні (рис. 15) списку перехоплених пакетів два HTTP повідомлення: повідомлення GET (направленого з браузера до gaia.cs.umass.edu web-сервера) і відповідь з серверу до браузера.

Простий протокол виявлення сервісів (англ. Simple Service Discovery Protocol, SSDP) - минулий чернетку інтернет стандарту (Internet draft) IETF, написаний компаніями Microsoft і Hewlett-Packard. Даний протокол є основою протоколу виявлення Universal plug-and-play.

SSDP описує механізм, згідно з яким мережеві клієнти можуть виявити різні мережеві сервіси.

Після дослідження того, як Wireshark відображає прості HTML файли, ми можемо поглянути, що відбувається, коли браузер завантажує файл, який містить сторонні об’єкти, тобто об’єкти (картинки, CSS файли), що зберігаються на інших серверах.

Виконайте наступне:

· Запустіть ваш web-браузер, та переконайтеся, що кеш в ньому очищений.

· Запустіть перехоплення пакетів у Wireshark (рис. 10, 11).

· Введіть наступний URL у ваш браузер:

|

|