Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Тема 3.4. Борьба с вредоносными программами

|

|

В результате изучения данной темы Вы будете знать

ü как не допустить появления вредоносных программ на компьютере,

ü как свести к минимуму угрозы, которые вредоносные программы могут нанести информации, даже если они попадут на компьютер,

ü как обнаружить вредоносный код.

Мероприятия по противодействию вредоносным программам, как частному виду угроз информационной безопасности, подразделяются на

- превентивные меры, делающие невозможным внедрение троянских программ и распространение вирусов;

- поиск и уничтожение вредоносного программного кода, в тех случаях, когда он уже получил управление в системе.

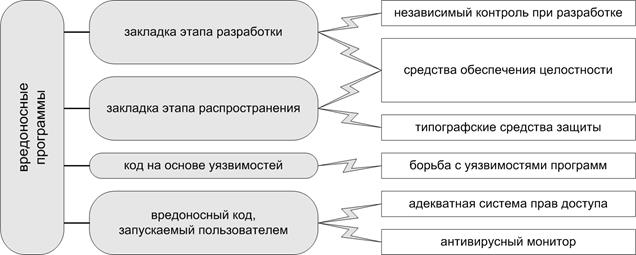

Основные превентивные меры против вредоносных программ зависят в первую очередь от способа их проникновения в систему (рис. 3.4.1).

Рис.3.4.1. Превентивные меры противодействия вредоносным программам

Защита от закладки вредоносного кода на этапе разработки является специфичной задачей и решается:

- разработкой каждого программного модуля коллективом из двух и более человек или проверкой всего созданного исходного программного кода отделом технического контроля, что решает проблему внедрения закладки разработчиками,

- средствами обеспечения целостности созданного исходного кода, что решает проблему внедрения закладки сторонними лицами на этапе хранения исходного кода в компании-разработчике (подробнее – см. тему 4.4, описание электронно-цифровой подписи).

Защита от внедрения закладки на этапе распространения программ реализуется средствами обеспечения целостности, причем как криптографическими (электронно-цифровая подпись), так и общетехническими:

- распространение программ на носителях с одноразовой записью (CD и DVD-диски);

- распространение программ на электронных устройствах, запрещающих модификацию при отсутствии пароля доступа производителя;

- типографская защита, водяные знаки, голографические метки на наклейках и бирках, не отделяемых от носителя.

Защита от вредоносного кода, запускаемого пользователем, как умышленно, так и неумышленно сводится в первую очередь к правильному разграничению прав доступа пользователей на компьютере. Сюда можно отнести:

- отсутствие доступа в каталоги других пользователей;

- отсутствие доступа на запись в системные каталоги;

- отсутствие доступа на запись в каталоги, в которые устанавливается исполнимый код программ.

Мощным средством защиты от неумышленно распространяемого вредоносного кода является установка антивирусного монитора – программы, постоянно находящейся в оперативной памяти компьютера и проверяющей открываемые и запускаемые файлы на отсутствие вредоносных программ до их активизации. Среди недостатков антивирусных мониторов необходимо назвать существенное замедление процесса запуска приложений или открытия файлов (особенно файловых архивов). В этом случае решение об установке антивирусного монитора на тот или иной компьютер должно приниматься в зависимости от конкретных задач, выполняемых на нем.

Дополнительным средством защиты от неумышленно распространяемого вредоносного кода должна являться высокая техническая культура пользователей. Под этим понимается их осведомленность о том. какие типы вирусов существуют, как они проникают на компьютер и какие файлы могут содержать вирусы. Запуск всех потенциально опасных файлов, полученных извне (другой компьютер, сеть), до проверки их антивирусной программой категорически запрещается.

Защита от вредоносного кода, распространяющегося на основе уязвимостей (в т.ч. по сети), неотъемлемо связана со своевременной информированностью технического персонала об уязвимостях в используемых версиях программных продуктов. В настоящее время практически все крупные производители имеют автоматизированные службы распространения обновлений (patches – " патчей" – программных заплаток) к своим продуктам. Под обновлениями понимаются бесплатно распространяемые утилиты обычно небольшого объема, исправляющие программный код и закрывающие обнаруженные уязвимости. В среднем от момента появления в открытом доступе информации об уязвимости до выхода обновления, закрывающего ее, проходит от нескольких дней до нескольких месяцев.

Так, например, в операционную систему Microsoft Windows встроено средство автоматического обновления с интернет-сайта фирмы Microsoft –Windows Update. А для крупных организаций Microsoft предлагает специализированный сервер обновлений WSUS, который копирует обновления с сайта Microsoft, а затем делает их доступными для установки со всех компьютеров компании.

Предупредительными мерами против управляемого вредоносного кода является также и правильное конфигурирования прав доступа по сети. В этом случае вредоносный код даже получив доступ в системе не выполняет никаких действий до тех пор, пока не получит команду от злоумышленника. А правильная настройка межсетевого экрана не позволит этой команде попасть к программной закладке. Подробнее об устройстве межсетевых экранов будет рассказано в теме 5.2.

Обнаружение и уничтожение вредоносных программ – второе направление борьбы с ними. Поиск программных закладок может потребоваться в том случае, если нет гарантии чистоты полученного программного обеспечения или, например, нет уверенности в квалифицированности персонала, работавшего на данном компьютере ранее.

Существуют три основных подхода к поиску нештатно функционирующих программ, к которым относятся и все вредоносные программы:

- проверка целостности (контрольных сумм) файлов, в которых может скрываться вредоносный код;

- поиск по известным сигнатурам;

- обнаружение аномалий поведения программ.

Проверка целостности исполнимых и системных файлов производится специализированными программами, вычисляющими криптостойкие контрольные суммы файлов и хранящими их на накопителях, недоступных для изменения другими программами. Запуск подобных программ должен обязательно производиться с эталонной операционной системы, например, с компакт-диска, флеш-накопителя, защищенного от записи или с образа операционной системы по сети. Это необходимо для того, чтобы вредоносная программа, получившая управление на компьютере, не могла обманывать процедуру проверки целостности, перехватывая ее обращения к диску и подменяя зараженный файл на исходный.

Более простые программы проверки целостности (например, встраиваемые в персональные файрволы и антивирусные программы) могут хранить контрольные суммы файлов на рабочем диске, но они будут беззащитны перед вредоносными программами, созданными для атаки именно на этот компьютер. Так как в этом случае злоумышленник, зная о существовании программы контроля целостности, может в момент заражения компьютера пересчитать контрольную сумму для уже зараженной версии файла и сохранить ее также на рабочем диске.

Поиск по известным сигнатурам является наиболее распространенным способом обнаружения вредоносных программ. Сигнатурой называется последовательность байт программного кода, уникально идентифицирующая программу. Специализированные программы для поиска по сигнатурам носят название антивирусные сканеры, или часто просто – антивирусные программы. Почти все существующие на сегодняшний день антивирусные программы обладают базой из нескольких десятков тысяч сигнатур и обновляют ее ежедневно или, по крайней мере, еженедельно. Обычно в антивирусную программу встроена сетевая утилита, позволяющая при запуске или автоматически в определенное время суток подключаться к серверу производителя антивирусной программы и получать обновленную базу данных сигнатур.

Наиболее популярными отечественными антивирусными программами являются AVP Лаборатории Е.Касперского и DrWeb Д.Лозинского. Из зарубежных наиболее часто устанавливаются Norton AntiVirus, Trend Micro, Panda Antivirus, McAfee.

Поиск аномалий поведения программы может выполняться двумя способами:

- с помощью виртуального запуска программы на эмуляторе (при этом программа не может реально распространиться на другие файлы или компьютеры, а попытка сделать сразу обнаруживается) – по этому принципу работает так называемый эвристический поиск, встраиваемый обычно в антивирусные сканеры;

- путем анализа реального функционирования программы (тщательно анализируются все попытки любой программы модифицировать другие исполнимые файлы или передать " подозрительные" данные по сети) – этим занимаются программы обнаружения вторжений.

Подведем итоги

· превентивные меры, позволяющие не допустить появления вредоносного кода на компьютере, включают в себя обеспечение целостности устанавливаемых программ, настройку адекватных правил доступа для них, своевременную установку обновлений для программ и использование антивирусных мониторов;

· при поиске вредоносных программ используются антивирусные сканеры, программы, проверяющие целостность исполнимых и системных файлов и программы обнаружения вторжений.

вопросы для самоконтроля

1. Какие превентивные меры, по Вашему мнению, наиболее востребованы на персональном компьютере, на офисном компьютере, на серверах предприятия?

2. Опишите методы обнаружения вредоносного кода, проанализируйте их преимущества и недостатки.

ИНДИВИДУАЛЬНЫЕ ЗАДАНИЯ

1. Установите на Вашем компьютере какую-либо антивирусную программу. Найдите в настройках программы опцию эвристического поиска (поиск аномалий) и включите ее. Проверьте на отсутствие вредоносного кода:

· каталог, в котором установлена операционная система;

· каталог, в котором установлены прикладные программы;

· каталог Ваших документов;

· какой-либо сменный носитель (дискеты, компакт-диск и т.п.).

2. Настройте антивирусную программу на автоматический запуск сканирования всех постоянных дисков в 19: 00 (или другое удобное для Вас время). В качестве операции при обнаружении вируса установите " Записывать в отчет". Проверьте, запустилась ли программа в указанное время, и как идет процесс проверки.

|

|