Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Модели ИБ, требования и основные этапы реализации информационной безопасности

|

|

Главная цель мер, предпринимаемых на управленческом уровне - сформировать единую концепцию и программу работ в области информационной безопасности (ИБ) и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя текущее состояние системы ИБ.

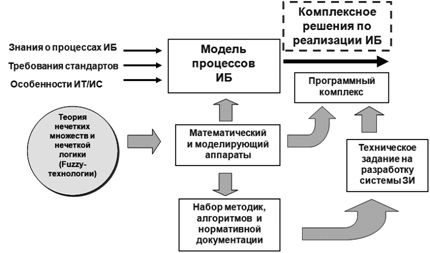

Практически это можно осуществить, разработав концептуальную, математическую и функциональную модели представления информационной защиты, которая позволяет решать задачи создания, использования, сопровождения, развития и оценки эффективности общей системы ИБ (рис. 4.1).

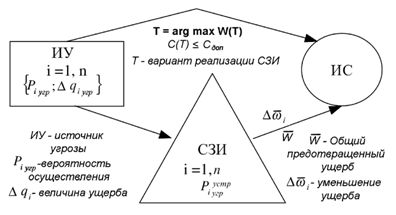

Математическая модель представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей и ответных мер. Расчетные количественные значения параметров модели характеризуют функциональные (аналитические, алгоритмические или численные) зависимости, описывающие процессы взаимодействия нарушителей с системой защиты и возможные результаты действий. Именно такой вид модели чаще всего используется для количественных оценок уязвимости объекта, построения алгоритма защиты оценки рисков и эффективности принятых мер (рис. 4.2).

Рис. 4.1. Содержание модели информационной безопасности

При построении теоретических моделей систем защиты информации (СЗИ) и информационных ресурсов необходимо опираться на следующие важнейшие обстоятельства:

- выбор математически строгих критериев для оценки оптимальности системы защиты информации для данной архитектуры ИС;

- четкая математическая формулировка задачи построения модели СЗИ, учитывающая заданные требования к системе защиты и позволяющая построить СЗИ в соответствии с этими критериями.

Такие модели для разных компаний могут быть разнообразными, но любая из них должна обладать следующими свойствами: универсальность, комплексность, наглядность, простота использования, практическая реализуемость, измеримость с помощью наборов метрик, " самообучаемость" (возможность наращивания знаний), надежное функционирование в условиях высокой неопределенности исходной информации.

Рис. 4.2. Место математической модели в реализации концепции и программы ИБ

Ниже указаны основные этапы построения модели:

- анализ структуры информационно-вычислительной системы и уровня необходимой защиты данных и самой ИС;

- анализ изменяющихся характеристик СЗИ, определяемых динамикой воздействия угроз (адаптивные СЗИ);

- анализ корреляционных зависимостей между различными параметрами СЗИ, являющимися результатом решения конкретных задач по защите информации;

- анализ возможного понижения общего уровня защищенности из-за наличия корреляций;

- определение совокупностей задач защиты для определения контролируемых параметров СЗИ;

- формирование требований и рекомендаций по рациональной организации структуры ИБ.

Для контроля параметров реализуемых моделей СЗИ необходимо формировать системы количественных показателей (метрик), с помощью которых оценивается:

- сложность структуры, поведение и диагностирование нормальной работы СЗИ с учетом обеспечения её устойчивости в условиях быстро изменяющихся условий внешней и внутренней среды;

- нормальное функционирование контролируемых зон СЗИ; определение и оценка направленных угроз, выявление уязвимостей, управление рисками и т.д.

- работоспособность и возможность диагностирования нарушений нормальной работы СЗИ на базе адаптивных моделей.

В настоящее время адаптивные модели с использованием нейро-нечетких классификаторов чаще всего строятся в терминах теории нечетких множеств (Fuzzy Sets) и нечеткой логики (Fuzzy Logic) по следующей схеме (рис. 4.3).

Безопасность информационных систем

[+]

Записаться

|

Вам нравится? Нравится 39 студентам

| Поделиться |

Поддержать курс

| Скачать электронную книгу

Лекция 4:

|

|