Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Абстрактные модели защиты информации.

|

|

Концепция надежной вычислительной базы является центральной при оценке степени гарантированности, с которой систему можно считать надежной. Надежная вычислительная база – это совокупность защитных механизмов компьютерной системы (включая аппаратное и программное обеспечение), отвечающих за проведение в жизнь политики безопасности. Надежность вычислительной базы определяется исключительно её реализацией и корректностью исходных данных, которые вводит административный персонал.

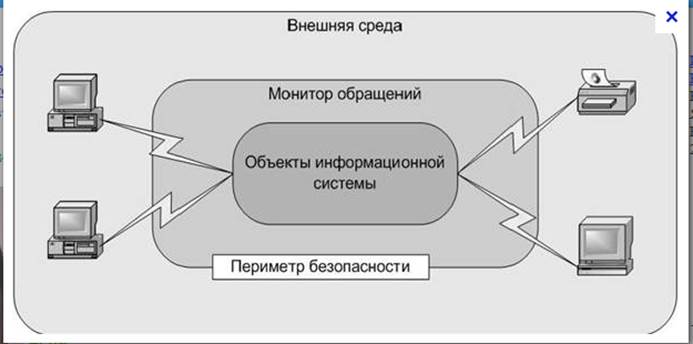

Вообще говоря, компоненты вне вычислительной базы могут не быть надежными, однако это не должно влиять на безопасность системы в целом. Основное назначение надёжной вычислительной базы – выполнять функции монитора обращений, то есть контролировать допустимость выполнения субъектами определенных операций над объектами. Монитор проверяет каждое обращение пользователя или процесса, запущенного от его имени, к программам и данным на предмет согласованности со списком действий, допустимых для пользователя.

От монитора обращений требуется выполнение трех свойств:

-изолированность – монитор должен быть защищен от отслеживания своих работы;

-полнота – монитор должен вызываться при каждом обращении и не должо быть способов его обхода;

-верифицируемость – монитор должен быть компактным, чтобы его можно было проанализировать и протестировать, будучи уверенным в полноте его тестирования.

Реализация монитора обращений называется ядром безопасности. Ядро безопасности – это основа, на которой строятся все защитные механизмы. Помимо выше перечисленных свойств монитора обращений, ядро должно гарантировать собственную неизменность.

Границу надежной вычислительной базы называют периметром безопасности. От компонентов, лежащих вне периметра безопасности, не требуется надежности. То, что внутри ядра безопасности, считается надежным, а то, что вне – нет. Связь между внутренним и внешним мирами осуществляется посредством шлюзовой системы, которая по идеи способна противостоять потенциально ненадежному или даже враждебному окружению.

С самого начала компьютерной эры одной из основных задач для разработчиков информационных технологий стала задача обеспечения безопасности. Ни одна существующая коммерческая или государственная электронная система не может обходится без защиты собственной информации от несанкционированного доступа. Начиная с 70-х годов прошлого века в мире стали разрабатываться различные концепции и методы защиты информации, что вскоре привело к созданию единообразного подхода к этой проблеме: были разработаны первые политики безопасности.

Политика безопасности – свод формальных правил, определяющих обработку, распространение и защиту информации. Модель политики безопасности – формальное представление политики безопасности для определенной системы или класса систем, определяющее методы обработки, распространения и защиты информации.

Механизм управления доступом реализует на практике некоторую абстрактную (или формальную) модель, определяющую правила задания разграничительной политики доступа к защищаемым ресурсам и правила обработки запросов доступа к защищаемым ресурсам.

Механизмы управления доступом являются основой защиты ресурсов, обеспечивая решение задачи разграничения доступа субъектов к защищаемым информационным и техническим ресурсам — объектам. В качестве субъектов в простейшем случае понимается пользователь. Однако в дальнейшем это понятие будет нами расширено.

На практике наличие механизмов управления доступом необходимо, даже если в системе может находиться только один прикладной пользователь. Это вызвано тем, что, как правило, в системе должен быть также заведен пользователь с правами администратора, который настраивает параметры системы защиты и права доступа к ресурсам защищаемого объекта. При этом у администратора принципиально иные права, чем у прикладного пользователя.

1 Модель Кларка-Вилсона.

Десять лет спустя была разработана модель Кларка-Вилсона (Clark-Wilson model), обеспечивающая требование целостности более практичным методом. В 1993 году модель была расширена и включила в себя разделение обязанностей. Основной областью применения данной модели является коммерция, в частности банковское дело.

В основе концепции модели стоят 2 принципа:

• Внутренняя целостность – свойства внутреннего состояния системы, достигаемые посредством “Правильных соглашений”.

• Внешняя целостность – взаимодействие внутреннего состояния системы с внешнем миром, реализуемая посредством разделение обязанностей.

Модель реализована посредством набора правил, и, в отличие от предыдущих моделей, не является математически формализованной моделью. Также субъекты теперь не имеют прямого доступа к объектам, между субъектом и объектом находится “слой” программ, которые обладает доступом к объектам. Контроль за доступом к системе является свободным.

Контроль за доступом к данным разделен на 2 группы:

• Определяются операции доступа, которые можно производить над каждым типом данных (только определенный набор программ имеет доступ к определенным объектам).

• Определяются операции доступа, которые могут быть произведены определенным субъектом (субъект имеет доступ только к определенному набору программ).

Все данные в модели Кларка-Вилсона разделены на 2 класса:

• Необходимый элемент данных (CDI)

• Спонтанный элемент данных (UDI)

Далее устанавливается набор правил, регулирующих взаимодействие с обоими типами данных (Certification Rules):

• Все начальные процедуры проверки (IVP) должны убедиться в том, что все CDI находятся в достоверном состоянии во время работы IVP.

• Все процедуры изменения (TP)должны быть сертифицированы, чтобы быть достоверными, т.е. все достоверные CDI должны переходить в достоверные CDI, причем каждая процедура изменения имеют право на доступ только к определенному набору CDI.

• Правила доступа должны удовлетворять всем требованиям разделения обязанностей.

• Все процедуры изменения должны быть записаны в доступный только-на-добавление журнал.

• Любая процедура изменения, получившая на вход UDI должна либо преобразовать его в CDI, либо отменить операцию.

Этот набор правил позволяет обеспечить работу с данными в таком режиме, когда полностью обеспечена безопасность и подотчетность переходов в системе. Главное достижение этих правил по сравнению с моделью Биба – разделение процедур по проверке целостности и процедур изменения. Позволяет предотвратить или исправить большинство нелегальных действий, совершаемых изнутри коммерческой организации.

Для усиления защиты в модель Кларка-Вилсона был введен еще один набор правил (Enforcements Rules):

• Система должна поддерживать и защищать список (Tpi: CDIa, CDIb,...), сопоставляющий TP и CDI и сертифицирующий доступ к ним.

• Система должна поддерживать и защищать список (UserID, Tpi: CDIa, CDIb,...), определяющий, какие TP пользователь может выполнять.

• Система должна аутентифицировать каждого пользователя, запрашивающего исполнение процедуры изменения.

• Только допущенный к сертификации правил доступа для TP субъект может изменять соответствующие записи в списке. Этот субъект не долен иметь прав на исполнение данного TP.

Этот свод правил обеспечивает дополнительную защиту для процедур изменения.

Несмотря на видимое отсутствие недостатков модель Кларка-Вилсона зачастую не может быть реализована в жизни в полном объеме по причине отсутствия единой математической модели. Основная сложность состоит в невозможности точного сопоставлении реальной системы правил работы банка значительного размера с моделью, поскольку в модели не заложены методы реализации наборов правил.

2 Модель “Китайская стена”.

В 1989 году Бювером и Нэшем была разработана модель “Китайская стена”, поначалу задумывавшаяся как противоположность БЛП подобным моделям, но в последствии это утверждение было опровергнуто. Основная область применения модели – финансовые аналитические организации, для которых важно избежать конфликта интересов.

Модель состоит из следующих компонентов:

• Субъекты – аналитики.

• Объекты – данные на одного клиента.

• Набор данных компании – ставит в соответствие каждому объекту его набор данных компании.

• Классы конфликта интересов – компании – соперники. (присоединяются к каждому объекту конфликтующих компаний)

• Метки – набор данных компании и классы конфликта интересов.

• Оздоровляющая информация – не имеет ограничений к доступу.

Свойства:

• Свойство простой безопасности: доступ разрешается, если только объект свободен, т. е. только если все пытающиеся получить доступ объекты принадлежат к одному набору данных компании или если не принадлежат к одному классу конфликта интересов.

• ‘*’ –свойство: субъекту будет запрещен доступ на запись к объекту только если у него нет доступа на чтение любого иного объекта, который находится в другом наборе данных компании и нездоров.

Эти свойства позволяют избежать прямого участия аналитической организации в конфликтах компаний их клиентов, но допускают непрямое участие: сведения об определенном объекте могут последовательно обновлять (за счет своей информации) компании – соперники, но в этом уже не будет вины аналитической компании (Indirect Information Flow). Контроль за доступом к системе является промежуточным между классическими DAC и MAC.

В целом модель ориентирована на реализацию в очень частном случае (обеспечение защиты от одновременного доступа к данным) и не претендует на значительную общность, но в достаточно полной мере реализует заложенные в неё требования в жизнь.

|

|