Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Системы потокового шифрования

|

|

Это такие системы, в которых каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Системы потокового шифрования близки к криптосистемам с одноразовым ключом, в которых размер ключа равен размеру шифруемого текста.

Преимущества:

· Не происходит размножения ошибок, возникающие в процессе передачи сообщения по каналу связи.

· Высокая скорость

Недостатки:

· Необходимость передачи информации синхронизации перед заголовком сообщения, которая должна быть принята до расшифрования любого сообщения. Это связано с тем, что если два различных сообщения шифруются на одном и том же ключе, то для расшифрования этих сообщений должна использоваться одна и та же псевдослучайная последовательность. Такое положение может создать опасную угрозу криптостойкости системы и поэтому часто используется дополнительный, случайно выбираемый ключ сообщения, который передается в начале сообщения и используется для модификации ключа шифрования. В результате разные сообщения будут шифроваться с использованием различных последовательностей.

Достоинтсва:

1. бесперспективность силовой атаки XSL-атаки в учёт не берутся, так как их эффективность на данный момент полностью не доказана);

2. эффективность реализации и соответственно высокое быстродействие на современных компьютерах.

3. наличие защиты от навязывания ложных данных (выработка имитовставки) и одинаковый цикл шифрования во всех четырех алгоритмах ГОСТа.

Основные проблемы:

Основные проблемы ГОСТа связаны с неполнотой стандарта в части генерации ключей и таблиц замен. Тривиально доказывается, что у ГОСТа существуют «слабые» ключи и таблицы замен, но в стандарте не описываются критерии выбора и отсева «слабых». Также стандарт не специфицирует алгоритм генерации таблицы замен (S-блоков). С одной стороны, это может являться дополнительной секретной информацией (помимо ключа), а с другой, поднимает ряд проблем:

· нельзя определить криптостойкость алгоритма, не зная заранее таблицы замен;

· реализации алгоритма от различных производителей могут использовать разные таблицы замен и могут быть несовместимы между собой;

· возможность преднамеренного предоставления слабых таблиц замен лицензирующими органами РФ;

· потенциальная возможность (отсутствие запрета в стандарте) использования таблиц замены, в которых узлы не являются перестановками, что может привести к чрезвычайному снижению стойкости шифра.

Возможные применения:

· Использование в S/MIME (PKCS#7, Cryptographic Message Syntax).

· Использование для защиты соединений в TLS (SSL, HTTPS, WEB).

· Использование для защиты сообщений в XML Encryption.

=3=

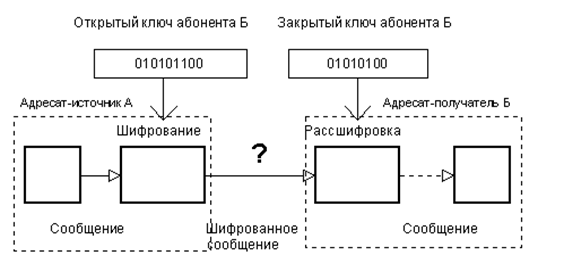

В криптосистемах с открытым ключом в алгоритмах шифрования и дешифрования используются два ключа - один для шифрования, а другой для дешифрования. Первый ключ, необходимый для шифрования, предается открыто, с его помощью отправитель шифрует сообщение. Получатель, получив шифрограмму, дешифрирует её с помощью второго секретного ключа.Перехват открытого колюча ни коим образом не позволяет дешифровать сообщене, так как его можно прочитать только с помощью второго ключа.

Общий принцип шифрования ассимметричной криптосистемы:

Алгоритмы криптосистемы с открытым ключом можно использовать:

1) Как самостоятельные средства для защиты передаваемой и хранимой информации

2) Как средства распределения ключей. Обычно с помощью алгоритмов криптосистем с открытым ключом распределяют ключи, малые по объёму. А саму передачу больших информационных потоков осуществляют с помощью других алгоритмов.

3) Как средства аутентификации пользователей.

Преимущества:

· В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной

· Преимущество асимметричных шифров перед симметричный шифр симметричными шифрами состоит в отсутствии необходимости предварительной передачи секретного ключа по надёжному каналу.

Недостатки:

· В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной

· Низкая скорость выполнения операций зашифровки и расшифровки

· Используются более длинные ключи

· Трудно внести изменения

На сегодняшний день высокоэффективные системы с открытым ключом пока не найдены. Почти повсеместно принято ограничение использования криптосистем с открытым ключом - только для управления ключами и для цифровой подписи.

Виды асимметричных шифров:

· RSA (Rivest-Shamir-Adleman, Ривест — Шамир — Адлеман)

· Elgamal (Шифросистема Эль-Гамаля)

· ГОСТ 34.10-2001

· Williams System (Криптосистема Уильямса)

|

|