Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Загрози інформаційної безпеки

|

|

При формулюванні визначення інформаційної безпеки АС ми згадували поняття загрози. Зупинимося на ньому дещо докладніше.

Слід відзначити, що в загальному випадку під загрозою [2] прийнято розуміти потенційно можливу подію, дію, процес або явище, які може призвести до нанесення шкоди чиїмось інтересам. У свою чергу, загроза інформаційної безпеки автоматизованої системи - це можливість реалізації дії на інформацію, оброблювану в АС, що призводить до порушення конфіденційності, цілісності або доступності цієї інформації, а також можливість дії на компоненти АС, що призводить до їх втрати, знищення або збою функціонування.

Класифікація загроз може бути проведена за багатьма ознакам. Наведемо найпоширеніші з них.

1. За природою виникнення:

1.1. природні - загрози, що виникли в результаті дії на АС об'єктивних фізичних процесів або стихійних природних явищ, не залежних від людини (природними загрозами можуть служити пожежі, повені, цунамі, землетруси, техногенні збої) Неприємна особливість таких загроз – надзвичайна складність або навіть неможливість їх прогнозування.

1.2. штучні загрози – такі, що викликані дією людського фактора

2. За ступенем навмисності загрози:

2.1. Випадкові - обумовлені халатністю або ненавмисними помилками персоналу. Як приклади випадкових загроз можна привести ненавмисне введення помилкових даних, ненавмисне псування устаткування.

2.2. Навмисні - зазвичай виникають в результаті цілеспрямованої діяльності зловмисника. Приклад навмисної загрози – проникнення зловмисника на територію, що охороняється, з порушенням встановлених правил фізичного доступу.

3. Залежно від джерела загрози прийнято виділяти:

3.1. Загрози, джерелом яких є природне середовище. Приклади таких загроз – пожежі, повені і інші стихійні біди.

3.2. Загрози, джерелом яких є людина. Прикладом такої загрози може служити влаштування агентів в ряди персоналу АС з боку конкуруючої організації.

3.3. Загрози, джерелом яких є санкціоновані програмно- апаратні засоби. Приклад такої загрози – некомпетентне використання системних утиліт.

3.4. Загрози, джерелом яких є несанкціоновані программно- апаратні засоби. До таких загроз можна віднести, наприклад, інсталяцію всистему кейлогерів. Використання особистих носіїв (флешок, MP3-плеєрів, мобільних телефонів), які можуть містити шкідливе програмне забезпечення.

4. По положенню джерела загрози виділяють:

4.1. Загрози, джерело яких розташовано зовні контрольованої зони. Приклади таких загроз – перехоплення побічних електромагнітних випромінювань або перехоплення даних, що передаються каналами зв'язку; дистанційна фото- і відеозйомка; перехоплення акустичної інформації з використанням направлених мікрофонів.

4.2. Загрози, джерело яких розташовано в межах контрольованої зони. Прикладами подібних загроз можуть служити застосування підслуховуючи пристроїв або розкрадання носіїв, що містять конфіденційну інформацію.

5. За ступенем впливу на АС виділяють

5.1. пасивні загрози при реалізації не здійснюють ніяких змін в складі і структурі АС Прикладом пасивної загрози може служити несанкціоноване копіювання файлів з даними.

5.2. активні загрози.Реалізація активних загроз, навпаки, порушує структуру автоматизованої системи.

6. За способом доступу до ресурсів АС виділяють:

6.1. Загрози, що використовують стандартний доступ. Приклад такої загрози – несанкціоноване отримання пароля шляхом підкупу, шантажу, необережного зберігання, або фізичного насильства по відношенню до законного власника.

6.2. Загрози, що використовують нестандартний шлях доступу. Приклад такої загрози – використання незадекларованих можливостей засобів захисту.

Критерії класифікації загроз можна продовжувати, проте на практиці частіше за все використовується наступна класифікація загроз, яка грунтується на трьох введених раніше базових властивостях інформації, що захищається:

1. Загрози порушення конфіденційності інформації, в результаті реалізації яких інформація стає доступною суб'єкту, що не володіє повноваженнями для ознайомлення з нею.

2. Загрози порушення цілісності інформації, до яких відноситься будь-яке зловмисне спотворення інформації, оброблюваної з використанням АС.

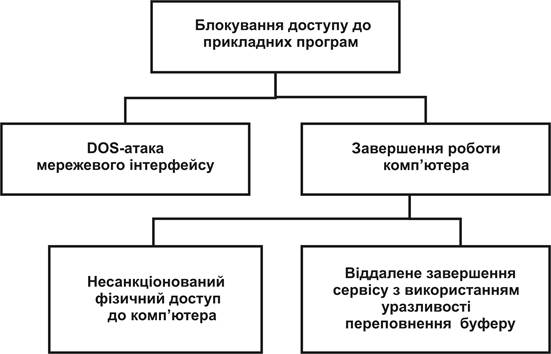

3. Загрози порушення доступності інформації, що виникають в тих випадках, коли доступ до деякого ресурсу АС для легальних користувачів блокується.

Відзначимо, що реальні загрози інформаційної безпеки далеко не завжди можна однозначно віднести до якоїсь з перерахованих категорій. Так, наприклад, загроза розкрадання носіїв інформації може бути за певних умов віднесена до всіх трьох категорій.

|

|