Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Тема 9.1. Классификация вредоносных программ

|

|

В результате изучения данной темы Вы будете знать

ü что такое вредоносные программы и их примеры,

ü какие цели ставят перед собой злоумышленники, использующие вредоносные программы,

ü как злоумышленники могут управлять кодом после внедрения его в информационную систему.

Вредоносная программа – это программа или процедура (встроенная в какую-либо программу), умышленно изменяющая штатный режим работы компьютера.

Существует очень много разновидностей вредоносного кода, и именно поэтому ему трудно дать определение, охватывающее все его варианты. Наиболее распространенными типами вирусов являются троянские кони, полиморфные вирусы и неполиморфные шифрующиеся вирусы, стелс-вирусы, медленные вирусы, ретро-вирусы, составные вирусы, вооруженные вирусы, вирусы-фаги, макровирусы, а также черви нескольких типов, причем черви на сегодняшний день наиболее опасны. В данной теме мы попытаемся познакомиться со всеми видами вредоносных программ путем их классификации по тем или иным признакам.

В соответствии с тремя основными целями защиты информации вредоносные программы могут быть классифицированы по угрозам информационной безопасности на:

- код, нарушающий конфиденциальность информации;

- код, нарушающий целостность информации;

- код, нарушающий доступность информации.

Программные закладки, нарушающие конфиденциальность информации, пытаются за счет запуска на машине, к которой у злоумышленника нет физического доступа, получить доступ к информации, размещенной на ней, и передать эту информацию вовне защищаемого периметра. К этому классу программ относятся в первую очередь троянские программы и процедуры, намеренно встраиваемые недобросовестными разработчиками – им будет посвящена тема 5.2. Внутри данного класса программные закладки делятся на:

1) передающие информацию в рамках одной рабочей станции (то есть копирующие ее из областей доступа одной группы лиц в область доступа другой группы лиц);

2) передающие украденную информацию по компьютерной сети.

Программные закладки, нарушающие целостность информации, пытаются (чаще всего не выдавая своего присутствия) модифицировать какие-либо информационные объекты внутри защищаемого периметра. В тех случаях, когда модифицируются собственно данные, причиной скорее всего является либо специализированная (то есть созданная для атаки на конкретную систему) троянская программа, либо программная закладка создателя программы.

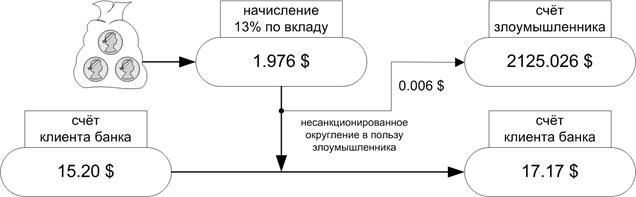

Классическим примером подобной закладки является реализованная несколько раз в конце XX века в разных странах уловка недобросовестных авторов банковских программ расчета. Она заключается в том, чтобы при каждой операции, содержащей дробные части разменной валюты (в США – центов, в России – копеек) округлять счета всегда в меньшую сторону, а получившуюся в результате " часть единицы" перечислять на свой собственный счет (см. рис. 3.1.1).

Рис.3.1.1. Несанкционированное округление расчетов

Кроме случаев модификации собственно данных к этому же классу злонамеренного кода относятся и программы, изменяющие целостность настроек и установок системы, в т.ч. конфигурацию безопасности. В этом случае речь идет о троянских программах, целью которых является отключение или разрушение изнутри подсистемы защиты информации на удаленном компьютере.

Программные закладки, нарушающие доступность информации, выводят из строя некоторые компоненты атакуемой информационной системы и уничтожают данные на ней (либо выборочно либо выводя из строя носители информации целиком). В подавляющем большинстве это программы, созданные с целью вандализма или славы Герострата – компьютерные вирусы и закладки самоуничтожения системы. Однако, нужно признать, что аналогичные программы разрабатываются и силовыми ведомствами крупных государств в рамках подготовки к так называемой информационной войне нового века.

Информационная война рассматривает информацию как потенциальное оружие и как выгодную цель.

Классификация по степени избирательности вредоносных программ определяется группами систем, против которых он нацелен:

- вредоносные программы без ограничений по цели выполняют заложенные в них функции в любой информационной системе, в которой могут это сделать (наиболее часто – это вирусы или программы-черви, заражающие максимально возможное количество компьютеров);

- вредоносные программы с ограничениями по цели активизируют свои несанкционированные функции только будучи запущенными на определенном классе компьютеров – ограничения могут накладываться по версии операционной системы, по стране (указанной в текущих настройках системы), по наличию или отсутствию какого-либо программного или аппаратного обеспечения (например, при обнаружении конкретной антивирусной программы) и т.п.;

- уникальная (единичная) вредоносная программа создается с целью реализации угроз информационной безопасности в одной конкретной системе.

Классификация по управляемости вредоносных программ злоумышленником основана на наличии или отсутствии связи между каждым экземпляром программной закладки и злоумышленником. Код может быть:

- неуправляемым – в таких случаях, установив программную закладку или разослав вирус, злоумышленник полностью теряет контроль над ним;

- ожидающим управление – программная закладка готовит какой-либо интерфейс для того, чтобы злоумышленник, создавший ее мог получить управление над ней и над системой (чаще всего по сети)

- запрашивающим управление – программная закладка периодически выполняет подключение к каким-либо доступным ей ресурсам или серверам в сети и проверяет, нет ли для нее новых команд для исполнения (если такие команды обнаружены, то они исполняются, а результат, например, украденный файл, отправляется на тот же сервер).

Программные закладки, позволяющие выполнять удаленное управление ими, являются очень серьезной угрозой информационной безопасности предприятия. Кроме того, управляемые закладки, размещенные одновременно на многих серверах сети Интернет, уже неоднократно использовались для проведения скоординированных атак. А схема с кодом, запрашивающим управление, позволяет самому злоумышленнику в подавляющем большинстве случаев оставаться необнаруженным.

|

|