Главная страница Случайная страница

Разделы сайта

АвтомобилиАстрономияБиологияГеографияДом и садДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеталлургияМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРелигияРиторикаСоциологияСпортСтроительствоТехнологияТуризмФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Основы безопасности персональных данных ….….4

|

|

1.1 Основные понятия и определения в защите баз данных………… …….……..4

1.2 Нормативно-правовая документация....………………………………………..7

1.3 Классификация угроз информационной безопасности………....……………..8

1.4 Общая характеристика источников угроз НСД в ИСПДн ………..…………20

2 Анализ создания и способ решения защиты ИСПДн в организации МКУ «Молодежный центр» МО Кореновский район......................................................27

2.1 Средства защиты информации………………………...……………………….27

2.2 Решения для защиты информационных систем персональных данных…….32

3 Разработка мер по защите ЛВС и БД в МКУ «Молодежный центр» МО Кореновский район…………………………………………………………………34

3.1Разработка и внедрение технической безопасности…………………………..34

Заключение

Список используемой литературы

Приложение А

Приложение Б

Приложение В

Приложение Г

Приложение Д

ВВЕДЕНИЕ

В нашем XXI веке появляется все больше инноваций и способностей владения компьютером. Возможностей взлома систем появляется все больше и чаще. Как известно, создание информационных систем (ИС) повышает производительность труда любой организации(предприятия), с любой формой собственности. Пользователи данной системы могут быстро получать данные, необходимые для выполнения их служебных обязанностей.

Но несмотря на многие плюсы от производства компьютеров, существует и множество минусов. Самой распространенной проблемой на сегодняшний день является то, что злоумышленники с легкостью могут получить доступ к вашим персональным данным. Обладая доступом к различным базам данных (БД), злоумышленники могут использовать их для вымогания денег, других ценных сведений, материальных ценностей и прочего.

Поэтому в наше время защита персональных данных стоит на первом месте. Чаще всего злоумышленников интересуют сведения, хранящиеся в БД государственных структур, таких как МВД, ФСБ и прочих, а также подконтрольных им организациям, таким как учреждения здравоохранения, образования. Всё чаще в СМИ появляются статьи, на тему популярных SMS-мошенничеств. А ведь получив доступ к БД какой-нибудь медицинской организации, злоумышленник может шантажировать больного, либо его родственников, либо испортить ему репутацию.

Защита персональных данных является актуальной темой в нашей стране, поскольку законодательная база существует не так уж и много. Но не все специалисты, которые работают на предприятии, знают, как защитить систему

своего компьютера, поэтому на специалистов по информационной безопасности ложиться не только ответственность за безопасность информационной системы, но и система обучения персонала.

Моя дипломная работа направлена на разработку комплексной системы безопасности персональных данных в Отделе по делам молодежи города Кореновска.

1 ОСНОВЫ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ

1.1Основные понятия и определения в защите баз данных

В разработке защиты персональных данных нам придется встретить некоторые понятия, определения которых необходимо знать. Давайте их рассмотрим подробнее:

Персональные данные - любая информация, относящаяся к определенному физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.

Обработка персональных данных – определенные действия с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение, (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Обработка персональных данных, содержащихся в информационной системе персональных данных либо извлеченных из такой системы, считается осуществленной без использования средств автоматизации (неавтоматизированной), если такие действия с персональными данными, как использование, уточнение, распространение, уничтожение персональных данных в отношении каждого из субъектов персональных данных, осуществляются при непосредственном участии человека.

Под техническими средствами, которые позволяют осуществлять обработку персональных данных, определяются средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки персональных данных (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т.п.), средства защиты информации, применяемые в информационных системах.

Информационная система – это совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

Безопасность персональных данных - состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах персональных данных.

Биометрические персональные данные - сведения, которые характеризуют физиологические особенности человека и на основе которых можно установить его личность, включая фотографии, отпечатки пальцев, образ сетчатки глаза, особенности строения тела и другую подобную информацию.

Безопасность персональных данных при их обработке в информационных системах обеспечивается с помощью системы защиты персональных данных, включающей организационные меры и средства защиты информации (в том числе шифровальные (криптографические) средства, средства предотвращения несанкционированного доступа, утечки информации по техническим каналам, программно-технических воздействий на технические средства обработки персональных данных), а также используемые в информационной системе информационные технологии. Технические и программные средства должны удовлетворять устанавливаемым в соответствии с законодательством Российской Федерации требованиям, обеспечивающим защиту информации.

Для обеспечения безопасности персональных данных при их обработке в информационных системах осуществляется защита речевой информации и информации, обрабатываемой техническими средствами, а также информации, представленной в виде информативных электрических сигналов, физических полей, носителей на бумажной, магнитной, магнитно-оптической и иной основе.

1.2 Нормативно-правовая документация

На сегодняшний день в Российской Федерации все лучше стало осуществляться регулирование системы защиты персональных данных. Правовое регулирование вопросов обработки персональных данных осуществляется в соответствии с Конституцией Российской Федерации и международными договорами Российской Федерации, на основании вступившего в силу с 2007 года Федерального закона от 27.07.2006 г. № 152-ФЗ «О персональных данных» и принятых во исполнение его положений, нормативно-правовых актов и методических документов.

В силу требований указанного Федерального закона «О персональных данных» все информационные системы персональных данных (сокращенно ИСПДН), созданные до введения его в действие, должны быть приведены в соответствие установленным требованиям не позднее 1 июля 2011 года.[3]

Так же важными актами для защиты системы персональных данных являются:

1)Федеральный закон Российской Федерации от 27 июля 2006 г. №149-ФЗ «Об информации, информационных технологиях и о защите информации». Трудовой кодекс Российской Федерации (глава 14).

2)Федеральный закон Российской Федерации от 28 марта 1998 №53-ФЗ «О воинской обязанности».

3)Постановление Правительства РФ от 17 ноября 2007 г. №781 «Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных».

4)Постановление Правительства РФ от 15 сентября 2008 г. №687 «Об утверждении Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации».

1.3 Классификация угроз информационной безопасности

Как стало известно, то автоматизированные системы(АС) намного проще взломать, так как АС является наиболее уязвимой частью информационной системы персональных данных (ИСПДН), поскольку предоставляет злоумышленнику самый быстрый доступ к информации, в отличии от базы данных (БД), хранящихся на бумажных носителях.

Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты АС. Кроме выявления возможных угроз, целесообразно проведение анализа этих угроз на основе их классификации по ряду признаков. Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. Угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Классификация угроз безопасности АС нужна в первую очередь потому, что хранимая и обрабатываемая информация в современных АС подвержена воздействию чрезвычайно большого числа факторов, в силу чего становится невозможным определить задачу описания полного множества угроз. Поэтому для защищаемой системы обычно определяют не полный перечень угроз, а перечень классов угроз.

Классификация возможных угроз информационной безопасности АС можно разделить на несколько признаков:

1)По природе возникновения:

-естественные угрозы, вызванные воздействиями на АС объективных физических процессов или стихийных природных явлений;

-искусственные угрозы безопасности АС, вызванные деятельностью человека.

2)По степени преднамеренности проявления:

-угрозы, вызванные ошибками или халатностью персонала, например некомпетентное использование средств защиты, ввод ошибочных данных и т.п.;

-угрозы преднамеренного действия, например действия злоумышленников.

3)По непосредственному источнику угроз:

-природная среда, например стихийные бедствия, магнитные бури и пр.;

-человек, например: вербовка путем подкупа персонала, разглашение конфиденциальных данных и т.п.;

-санкционированные программно-аппаратные средства, например удаление данных, отказ в работе ОС;

-несанкционированные программно-аппаратные средства, например заражение компьютера вирусами с деструктивными функциями.

4)По положению источника угроз:

-вне контролируемой зоны АС, например перехват данных, передаваемых по каналам связи, перехват побочных электромагнитных, акустических и других излучений устройств;

-в пределах контролируемой зоны АС, например применение подслушивающих устройств, хищение распечаток, записей, носителей информации и т.п.;

-непосредственно в АС, например некорректное использование ресурсов АС.

5)По степени зависимости от активности АС:

-независимо от активности АС, например вскрытие шифров криптозащиты информации;

-только в процессе обработки данных, например угрозы выполнения и распространения программных вирусов.

6)По степени воздействия на АС:

-пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС, например угроза копирования секретных данных;

-активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС, например внедрение троянских коней и вирусов.

7)По этапам доступа пользователей или программ к ресурсам:

-угрозы, проявляющиеся на этапе доступа к ресурсам АС, например: угрозы несанкционированного доступа в АС;

-угрозы, проявляющиеся после разрешения доступа к ресурсам АС, например угрозы несанкционированного или некорректного использования ресурсов АС.

8)По способу доступа к ресурсам АС:

-угрозы, осуществляемые с использованием стандартного пути доступа к ресурсам АС

-угрозы, осуществляемые с использованием скрытого нестандартного пути доступа к ресурсам АС, например: несанкционированный доступ к ресурсам АС путем использования недокументированных возможностей ОС.

9)По текущему месту расположения информации, хранимой и обрабатываемой в АС:

-угрозы доступа к информации, находящейся на внешних запоминающих устройствах, например: несанкционированное копирование секретной информации с жесткого диска;

-угрозы доступа к информации, находящейся в оперативной памяти, например: чтение остаточной информации из оперативной памяти, доступ к системной области оперативной памяти со стороны прикладных программ;

-угрозы доступа к информации, циркулирующей в линиях связи, например: незаконное подключение к линиям связи с последующим вводом ложных сообщений или модификацией передаваемых сообщений, незаконное подключение к линиям связи с целью прямой подмены законного пользователя с последующим вводом дезинформации и навязыванием ложных сообщений;

-угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере, например: запись отображаемой информации на скрытую видеокамеру[4].

Как известно, опасные воздействия на АС следует разделить на случайные и преднамеренные.

К причинам случайных воздействий при эксплуатации АС следует отнести:

1)аварийные ситуации из-за стихийных бедствий и отключений электропитания;

2)отказы и сбои аппаратуры;

3)ошибки в программном обеспечении;

4)ошибки в работе обслуживающего персонала и пользователей;

5)помехи в линиях связи из-за воздействий внешней среды.

Ошибки в программном обеспечении (ПО) являются распространенным видом сбоев компьютера. ПО серверов, рабочих станций, маршрутизаторов и т.д. написано людьми, поэтому оно практически всегда содержит ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляют никакой опасности, некоторые же могут привести к серьезным последствиям, таким как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов (использование компьютера в качестве плацдарма для атаки и т.п.). Обычно подобные ошибки устраняются с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких пакетов является необходимым условием безопасности информации[4].

Нарушитель предпринимает действия угроз. Нарушителем может быть служащий, посетитель, конкурент, наемник и т.д. Существует множество мотивов для действия нарушителя, например: недовольством служащего своей карьерой, сугубо материальным интересом (взятка), любопытством, конкурентной борьбой, стремлением самоутвердиться любой ценой и т.п.

Угрозы нарушения конфиденциальности направлены на разглашение конфиденциальной или секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен несанкционированный доступ к некоторой закрытой информации, хранящейся в компьютерной системе или передаваемой от одной системы к другой.

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена умышленно, а также в результате объективных воздействий со стороны среды, окружающей систему. Эта угроза особенно актуальна для систем передачи информации - компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется полномочными лицами с обоснованной целью (таким изменением, например, является периодическая коррекция некоторой базы данных).

Угрозы в отказе обслуживания направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АС, либо блокируют доступ к некоторым ее ресурсам. Например, если один пользователь системы запрашивает доступ к некоторой службе, а другой предпринимает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть постоянным или временным[4].

Эти виды угроз можно считать первичными или непосредственными, поскольку реализация этих угроз ведет к непосредственному воздействию на защищаемую информацию. Рассмотрев угрозы и классификацию АС, можно перейти к анализу угроз и классификации самой ИСПДн.

ИСПДн- это совокупность персональных данных, содержащихся в базах данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации [1].

Состав и содержание угроз безопасности ПДн (УБПДн[1]) определяется совокупностью условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к ПДн.

Совокупность таких условий и факторов формируется с учетом характеристик ИСПДн, свойств среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, и возможностей источников угрозы.

К характеристикам ИСПДн, обусловливающим возникновение УБПДн, следует отнести:

- категорию и объем обрабатываемых в ИСПДн персональных данных,

-структуру ИСПДн,

-наличие подключений ИСПДн к сетям связи общего пользования и (или) сетям международного информационного обмена,

-характеристики подсистемы безопасности ПДн, обрабатываемых в ИСПДн,

-режимы обработки персональных данных,

-режимы разграничения прав доступа пользователей ИСПДн,

-местонахождение и условия размещения технических средств ИСПДн.

Информационные системы ПДн это прежде всего совокупность информационных и программно-аппаратных элементов, а также информационных технологий, применяемых при обработке ПДн.

К основными элементам ИСПДн[2] следует отнести:

1)персональные данные, содержащиеся в базах данных, как совокупность информации и её носителей, используемых в ИСПДн;

2)информационные технологии, применяемые при обработке ПДн;

3)технические средства, осуществляющие обработку ПДн (средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн, средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации);

4)программные средства (операционные системы, системы управления базами данных и т.п.);

5)средства защиты информации;

Вспомогательные технические средства и системы (ВТСС) представляют собой технические средства и системы, их коммуникации, не предназначенные для обработки ПДн, но размещенные в помещениях, в которых расположены ИСПДн, их технические средства (различного рода телефонные средства и системы, средства вычислительной техники, средства и системы передачи данных в системе радиосвязи, средства и системы охранной и пожарной сигнализации, средства и системы оповещения и сигнализации, контрольно-измерительная аппаратура, средства и системы кондиционирования, средства и системы проводной радиотрансляционной сети и приема программ радиовещания и телевидения, средства электронной оргтехники, средства и системы электрочасофикации).

Свойства пути распространения информативных сигналов, содержащих защищаемую информацию, можно характеризовать видом физической среды, в которой распространяются ПДн, и определяются при оценке возможности реализации УБПДн.

Источники УБПДн имеют способы несанкционированного и (или) случайного доступа к ПДн, в результате которого возможно нарушение конфиденциальности (копирование, неправомерное распространение), целостности (уничтожение, изменение) и доступности (блокирование) ПДн.

Угроза безопасности ПДн реализуется в результате образования канала реализации УБПДн между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ).

Основными элементами канала реализации УБПДн являются:

1)источник УБПДн - субъект, материальный объект или физическое явление, создающие УБПДн;

2)Путь распространения ПДн или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства (конфиденциальность, целостность, доступность) ПДн;

3)носитель ПДн - физическое лицо или материальный объект, в том числе физическое поле, в котором ПДн находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Информацию, которую содержат носители ПДн можно представить в виде:

1)акустическая (речевая) информация (РИ), содержащаяся непосредственно в произносимой речи пользователя ИСПДн при осуществлении им функции голосового ввода ПДн в ИСПДн, либо воспроизводимая акустическими средствами ИСПДн (если такие функции предусмотрены технологией обработки ПДн), а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счет преобразований акустической информации;

2)видовая информация (ВИ), представленная в виде текста и изображений различных устройств отображения информации средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн;

3)информация, обрабатываемая (циркулирующая) в ИСПДн, в виде электрических, электромагнитных, оптических сигналов;

4)информация, обрабатываемая в ИСПДн, представленная в виде бит, байт, файлов и других логических структур[4].

В целях формирования систематизированного перечня УБПДн при их обработке в ИСПДн и разработке на их основе частных моделей применительно к конкретному виду ИСПДн угрозы делятся по классам, сходя из таких признаков, как:

-по виду защищаемой от УБПДн информации, содержащей ПДн;

-по видам возможных источников УБПДн;

-по типу ИСПДн, на которые направлена реализация УБПДн;

-по способу реализации УБПДн;

-по виду нарушаемого свойства информации (виду несанкционированных действий, осуществляемых с ПДн);

-по используемой уязвимости;

-по объекту воздействия.

Исходя из выше перечисленного, выделяются такие классы угроз:

-угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к ИСПДн, включая пользователей ИСПДн, реализующих угрозы непосредственно в ИСПДн (внутренний нарушитель);

-угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, не имеющих доступа к ИСПДн, реализующих угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена (внешний нарушитель).

Также, угрозы возникают в результате внедрения аппаратных закладок и вредоносных программ[2].

По типу ИСПДн, на которые направлена реализация УБПДн, следует выделить такие классы угроз:

-угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе автономного автоматизированного рабочего места (АРМ);

-угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе АРМ, подключенного к сети общего пользования (к сети международного информационного обмена);

-угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

-угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена);

-угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

-угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена).

Если же говорить о способах реализации УБПДн, то следует выделить иные классы угроз:

-угрозы, связанные с НСД к ПДн (в том числе угрозы внедрения вредоносных программ);

-угрозы утечки ПДн по техническим каналам утечки информации;

-угрозы специальных воздействий на ИСПДн[2].

Если же рассматривать по виду несанкционированных действий, осуществляемых с ПДн, можно выделить следующие классы угроз:

-угрозы, приводящие к нарушению конфиденциальности ПДн (копированию или несанкционированному распространению), при реализации которых не осуществляется непосредственного воздействия на содержание информации;

-угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется изменение ПДн или их уничтожение;

-угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на программные или программно-аппаратные элементы ИСПДн, в результате которого осуществляется блокирование ПДн.

Иные классы угроз по используемой уязвимости можно выделить на:

-угрозы, реализуемые с использованием уязвимости системного ПО;

-угрозы, реализуемые с использованием уязвимости прикладного ПО;

-угрозы, возникающие в результате использования уязвимости, вызванной наличием в АС аппаратной закладки;

-угрозы, реализуемые с использованием уязвимостей протоколов сетевого взаимодействия и каналов передачи данных;

-угрозы, возникающие в результате использования уязвимости, вызванной недостатками организации ТЗИ от НСД;

-угрозы, реализуемые с использованием уязвимостей, обусловливающих наличие технических каналов утечки информации;

-угрозы, реализуемые с использованием уязвимостей СЗИ.

Ну и по объекту воздействия следует выделить такие классы угроз, как:

-угрозы безопасности ПДн, обрабатываемых на АРМ;

-угрозы безопасности ПДн, обрабатываемых в выделенных средствах обработки (принтерах, плоттерах, графопостроителях, вынесенных мониторах, видеопроекторах, средствах звуковоспроизведения и т.п.);

-угрозы безопасности ПДн, передаваемых по сетям связи;

-угрозы прикладным программам, с помощью которых обрабатываются ПДн;

-угрозы системному ПО, обеспечивающему функционирование ИСПДн[4].

При реализации одной из УБПДн перечисленных классов или их совокупности возможно получить такие типы последствий для субъектов ПДн, как:

1)значительные негативные последствия для субъектов ПДн;

2)негативные последствия для субъектов ПДн;

3)незначительные негативные последствия для субъектов ПДн.

Все существующие угрозы утечки ПДн по техническим каналам можно описать исходя из характеристик источника информации, пути распространения и приемника информативного сигнала, иными словами угрозы определяются характеристиками технического канала утечки ПДн.

Все угрозы при несанкционированном доступе (НСД), представляются в виде совокупности обобщенных классов возможных источников угроз НСД, уязвимостей программного и аппаратного обеспечения ИСПДн, способов реализации угроз, объектов воздействия (носителей защищаемой информации, директориев, каталогов, файлов с ПДн или самих ПДн) и возможных деструктивных действий[2].

Данную информацию можно подробно рассмотреть на рисунке 1.

1.4 Общая характеристика источников угроз НСД в ИСПДн

В первую очередь данный вопрос следует начать рассматривать с того, что же является источниками угроз.

Итак, источниками угроз могут быть:

1)нарушитель;

2)носитель вредоносной программы;

3)аппаратная закладка.

Все угрозы безопасности ПДн определяются согласно нормативно-правовым документам Федеральной службы безопасности Российской Федерации в установленном ею порядке.

Имея постоянный, или же доступ на один раз в контролируемую зону (КЗ) ИСПДн нарушители делятся на два типа:

1)Внешние нарушители.(нарушители, не имеющие доступа к ИСПДн, реализующие угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена);

2)Внутренние нарушители.(нарушители, имеющие доступ к ИСПДн, включая пользователей ИСПДн, реализующие угрозы непосредственно в ИСПДн)[2].

К внешним нарушителям следует отнести:

-разведывательные службы государств;

-криминальные структуры;

-конкуренты (конкурирующие организации);

-недобросовестные партнеры;

-внешние субъекты (физические лица).

Даже внешний нарушитель имеет такие способности, как:

1)осуществление несанкционированного доступа к каналам связи, выходящим за пределы служебных помещений;

2)осуществление несанкционированного доступа через автоматизированные рабочие места, подключенные к сетям связи общего пользования и (или) сетям международного информационного обмена;

3)осуществление несанкционированного доступа к информации с использованием специальных программных воздействий посредством программных вирусов, вредоносных программ, алгоритмических или программных закладок;

4)осуществление несанкционированного доступа через элементы информационной инфраструктуры ИСПДн, которые в процессе своего жизненного цикла (модернизации, сопровождения, ремонта, утилизации) оказываются за пределами контролируемой зоны;

5)осуществление несанкционированного доступа через информационные системы взаимодействующих ведомств, организаций и учреждений при их подключении к ИСПДн.

Что касается внутреннего нарушителя, то его возможности зависят от действующих в пределах контролируемой зоны режимных и организационно-технических мер защиты, в том числе по допуску физических лиц к ПДн и контролю порядка проведения работ.

Внутренние нарушители делятся на восемь категорий. Подробнее рассмотрим их ниже.

Итак:

К первой категории относятся лица, имеющие санкционированный доступ к ИСПДн, но не имеющие доступа к ПДн. К этому типу нарушителей относятся должностные лица, обеспечивающие нормальное функционирование ИСПДн.

Лица данной категории обладают следующими возможностями:

1)имею доступ к фрагментам информации, содержащей ПДн и распространяющейся по внутренним каналам связи ИСПДн;

2)располагают фрагментами информации о топологии ИСПДн (коммуникационной части подсети) и об используемых коммуникационных протоколах и их сервисах;

3)располагают именами и умеют вести выявление паролей зарегистрированных пользователей;

4)изменяют конфигурацию технических средств ИСПДн, вносят в нее программно-аппаратные закладки и обеспечивают съем информации, используя непосредственное подключение к техническим средствам ИСПДн[2].

Что касается второй категории, то сюда следует отнести зарегистрированных пользователей ИСПДн, осуществляющих ограниченный доступ к ресурсам ИСПДн с рабочего места.

Лица этой категории:

1)обладают всеми возможностями лиц первой категории;

2)знают, по меньшей мере, одно легальное имя доступа;

3)обладают всеми необходимыми атрибутами (например, паролем), обеспечивающими доступ к некоторому подмножеству ПДн;

4)располагают конфиденциальными данными, к которым имеют доступ.

Но при данной категории, доступ, аутентификация и права по доступу к некоторому подмножеству ПДн должны регламентироваться соответствующими правилами разграничения доступа.

Что касается третьей категории, то сюда относятся зарегистрированные пользователи ИСПДн, осуществляющие удаленный доступ к ПДн по локальным и (или) распределенным информационным системам.

В данном случае, лица:

1)обладают всеми возможностями лиц первой и второй категорий;

2)располагают информацией о топологии ИСПДн на базе локальной и (или) распределенной информационной системы, через которую осуществляется доступ, и о составе технических средств ИСПДн;

3)имеют возможность прямого (физического) доступа к фрагментам технических средств ИСПДн.

Если же говорить о четвертой категории, то в данном случае следует отнести зарегистрированных пользователей ИСПДн с полномочиями администратора безопасности фрагмента ИСПДн[2].

Лицо этой категории:

1)обладает всеми возможностями лиц предыдущих категорий;

2)обладает полной информацией о системном и прикладном программном обеспечении, используемом в фрагменте ИСПДн;

3)обладает полной информацией о технических средствах и конфигурации фрагмента ИСПДн;

4)имеет доступ к средствам защиты информации и протоколирования, а также к отдельным элементам, используемым в сегменте фрагменте ИСПДн;

5)имеет доступ ко всем техническим средствам сегмента фрагмента ИСПДн;

6)обладает правами конфигурирования и административной настройки некоторого подмножества технических средств фрагмента ИСПДн.

К пятой категории мы можем отнести всех зарегистрированных пользователей с полномочиями системного администратора ИСПДн.

Лица данной категории:

1)обладают всеми возможностями лиц предыдущих категорий;

2)обладают полной информацией о системном и прикладном программном обеспечении ИСПДн;

3)обладают полной информацией о технических средствах и конфигурации ИСПДн;

4)имеют доступ ко всем техническим средствам обработки информации и данным ИСПДн;

5)обладают правами конфигурирования и административной настройки технических средств ИСПДн.

В каждом учреждении, системный администратор выполняет управление программным обеспечением (ПО) и оборудованием, включая оборудование, которое отвечает за безопасность защищаемого объекта(мониторинг, регистрация, сохранение архива)[2].

Осталось рассмотреть три последних категории, которые являются не маловажными.

Итак:

К шестой категории относятся зарегистрированные пользователи с полномочиями администратора безопасности ИСПДн.

Лицо этой категории имеет не так много возможностей, как в предыдущих категориях:

1)обладает всеми возможностями лиц предыдущих категорий;

2)обладает полной информацией об ИСПДн;

3)имеет доступ к средствам защиты информации и протоколирования и к части ключевых элементов ИСПДн;

4)не имеет прав доступа к конфигурированию технических средств сети за исключением инспекционных.

В данном случае за соблюдение правил разграничения доступа, за генерацию ключевых элементов, смену паролей будет отвечать администратор безопасности, который так же осуществляет аудит тех же средств защиты объекта, что и системный администратор.

Если говорить о седьмой категории, то можно отнести программистов-разработчиков прикладного программного обеспечения и лица, обеспечивающие его сопровождение на защищаемом объекте.

Лицо этой категории:

1)обладает информацией об алгоритмах и программах обработки информации на ИСПДн;

2)обладает возможностями внесения ошибок, недекларированных возможностей, программных закладок, вредоносных программ в программное обеспечение ИСПДн на стадии ее разработки, внедрения и сопровождения;

3)может располагать любыми фрагментами информации о топологии ИСПДн и технических средствах обработки и защиты ПДн, обрабатываемых в ИСПДн.

И мы подошли к последней восьмой категории, к которой относятся разработчики и лица, обеспечивающие поставку, сопровождение и ремонт технических средств на ИСПДн.

Лица этой категории:

1)обладают возможностями внесения закладок в технические средства ИСПДн на стадии их разработки, внедрения и сопровождения;

2)могут располагать любыми фрагментами информации о топологии ИСПДн и технических средствах обработки и защиты информации в ИСПДн.

Указанные категории нарушителей должны учитываться при оценке возможностей реализации УБПДн[2].

Следует учесть, что носителем вредоносной программы может быть аппаратный элемент компьютера или программный контейнер. Если вредоносная программа не ассоциируется с какой-либо прикладной программой, то в качестве ее носителя могут выяляться:

1)отчуждаемый носитель, то есть дискета, оптический диск (CD-R, CD-RW), флэш-память, отчуждаемый винчестер и т.п.;

2)встроенные носители информации (винчестеры, микросхемы оперативной памяти, процессор, микросхемы системной платы, микросхемы устройств, встраиваемых в системный блок, - видеоадаптера, сетевой платы, звуковой платы, модема, устройств ввода/вывода магнитных жестких и оптических дисков, блока питания и т.п., микросхемы прямого доступа к памяти, шин передачи данных, портов ввода/вывода);

3)микросхемы внешних устройств (монитора, клавиатуры, принтера, модема, сканера и т.п.).

Носителями программы, которая ассоциируется с какой-либо прикладной программой, с файлами, имеющими определенные расширения или иные атрибуты, с сообщениями, передаваемыми по сети, могут быть:

-пакеты передаваемых по компьютерной сети сообщений;

-файлы (текстовые, графические, исполняемые и т.д.)[4].

В завершении данной главы мы рассмотрели основные нормативные документы, регулирующие правовые отношения в области защиты ПДн, а также приведели и подробно рассмотрели сведения о возможных угрозах информационной безопасности ИСПДн, так же подробно приведена и рассмотрена характеристика угроз НСД. При рассмотрении угроз, особое внимание уделялось классификации нарушителей безопасности, поскольку они выполняют доминирующую роль в нарушении работоспособности АС[3].

2 Анализ создания, способ решения защиты ИСПДн в организации МКУ «Молодежный центр» МО Кореновский район

2.1 Средства защиты информации

Федеральный закон «О государственной тайне» от21.07.1993 № 5485 включает в свое содержание статью, в которой средства защиты информации представляют собой совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.

Все вышеперечисленные средства обеспечения защиты информации, в зависимости от способа реализации, делятся на такие группы, как:

1)Аппаратные средства - это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они препятствуют доступу к информации, в том числе с помощью её маскировки. К аппаратным средствам можно отнести: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Плюсы: технические средства связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Минусы: недостаточная гибкость, относительно большие объём и масса, высокая стоимость.

К аппаратным средствам защиты информации следует отнести:

-устройства для ввода идентифицирующей пользователя информации (магнитных и пластиковых карт, отпечатков пальцев и т.п.);

-устройства для шифрования информации (например, АКПШ «Континент»);

-устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и блокираторы).

-устройства уничтожения информации на носителях;

-устройства сигнализации о попытках несанкционированных действий пользователей компьютерной системы и др[6].

2)Следующая группа, это программные средства, которые включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления рабочей информации типа временных файлов, тестового контроля системы защиты и др.

Плюсы: универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Минусы: ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров[5].

К программным средства следует отнести:

-встроенные в ОС[4] средства защиты информации (механизмы идентификации и аутентификации, разграничение доступа, аудит и пр);

-антивирусная программа (антивирус) - программа для обнаружения компьютерных вирусов и лечения инфицированных файлов, а также для профилактики - предотвращения заражения файлов или операционной системы вредоносным кодом (наиболее известные антивирусы Kaspersky Antivirus, Dr. Web, Panda Antivirus, Avira Antivirus, ESET NOD32);

3)Еще одной группой считаются криптографические методы защиты информации. В определении они означают методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования. Криптографический метод защиты, безусловно, самый надежный метод защиты, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Криптографические программы делятся на встраиваемые в операционную систему (cryptographic services provider (CSP) - криптопровайдер) и выполненные в виде отдельных приложений. Самыми распростаранёными являются Microsoft Base Cryptographic Provider, КриптоПро CSP, ViPNet CSP, Shipka CSP;

Давайте рассмотрим, что представляет собой межсетевой экран (firewall). Следуя определению, это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Существуют два основных типа межсетевых экранов:

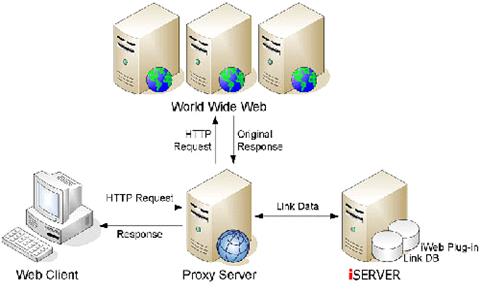

-межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика. Пример расположения межсетевого экрана (МСЭ) представлена на рисунке 1.2.

-И сервер, который представляет собой работу в компьютерных сетях, позволяющий клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, e-mail), расположенный на другом сервере. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного кэша (в случаях, если прокси имеет свой кэш). В некоторых случаях запрос клиента или ответ сервера может быть изменён прокси-сервером в определённых целях. Также прокси-сервер позволяет защищать клиентский компьютер от некоторых сетевых атак и помогает сохранять анонимность клиента. Наиболее распространенными являются 3proxy, Kerio Control, Squid, UserGate. Иллюстрация proxy-сервера приведена на рисунке 1.3 [5]

Существует так же программа создания VPN, которая представляет собой объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных (рисунок 1.4) [7].

Наиболее распространёнными программами для создания VPN являются: OpenVPN, CiscoWork VPN, ViPNeT Custom, CSP VPN, StoneGate SSL VPN.

Системы обнаружения вторжений (IDS) - программное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет. IDS делится на классы:

-по способу реагирования;

-способу выявления атаки;

-способу сбора информации об атаке.

По способу реагирования различают пассивные и активные IDS. Пассивные IDS просто фиксируют факт атаки, записывают данные в файл журнала и выдают предупреждения. Активные IDS пытаются противодействовать атаке, например, путем реконфигурации МЭ или генерации списков доступа маршрутизатора.

По способу выявления атаки системы IDS следует разделить на две категории:

-обнаружение аномального поведения (anomaly-based);

-обнаружение злоупотреблений (misuse detection или signature-based).

А если же классифицировать по способу сбора информации об атаке, то:

-обнаружение атак на уровне сети (network-based)

-обнаружение атак на уровне хоста (host-based)

-обнаружение атак на уровне приложения (application-based).

7)Что касается такой группы, как программно-аппартные средства, то они выполняют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства[5].

Данные средства, состоят из нескольких частей:

-аппаратный ключ, обеспечивающий идентификацию и аутентификацию пользователя (например iButton, eToken, Rutoken);

-считыватель;

-плата PCI для интеграции механизмов защиты в ПЭВМ[5].

Наиболее известные средствами являются Secret Net, ПАК «Соболь», Криптон-Замок, МДЗ-Эшелон.

2.2 Решения для защиты информационных систем персональных данных

Федеральный закон от 27 июля 2006 г. № 152-ФЗ " О персональных данных" обязывает оператора при обработке персональных данных принимать необходимые организационные и технические меры для защиты персональных данных (ПДн) от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий.

Самыми распространенными информационными системами персональных данных (ИСПДн) являются системы 3 и 4 уровня защищенности (УЗ-3 и УЗ-4). К техническим мероприятиям для этого класса информационных систем персональных данных достаточно принять меры по их защите от несанкционированного доступа (НСД). Предотвращение утечки ПДн реализуется построением системы защиты ИСПДн от НСД которая должна включать:

l подсистему управления доступом;

l подсистему регистрации и учета;

l подсистему обеспечения целостности;

l антивирусную защиту.

В соответствии с Документом ФСТЭК России " Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных" оценка соответствия ИСПДн для класса К2 и К3 осуществляется путем декларирования выполнения требований по обеспечению безопасности ПДн, То есть, для легитимной обработки ПДн не требуется аттестация ИСПДн. Достаточно оператору уведомить уполномоченный орган о принятии комплекса организационных и технических мероприятий по защите ПДн. Для реализации мероприятий в части технического обеспечения безопасности ПДн требуется предоставить материалы о системе защиты ИСПДн от НСД[6], в состав которой должны входить сертифицированные по требованиям безопасности средства защиты информации, имеющие сертифицированные настройки параметров безопасности.

Предлагаемые типовые решения для защиты персональных данных в ИСПДн 2 и 3 класса, построенные на основе сертифицированных программных продуктов Microsoft, делятся на несколько типов в зависимости от вида и организации информационной системы, технологии и способа обработки данных.

Узнать, как разрабатывались меры по защите ЛВС[7] и БД в организации МКУ «Молодежный центр» МО Кореновский район можно в следующей главе.

3 Разработка мер по защите ЛВС и БД в МКУ «Молодежный центр» МО Кореновский район

3.1 Разработка и внедрение технической безопасности

Итак, что касается защиты ЛВС, то ее необходимо разделить на 4 уровня:

1)общий (хранит только общую информацию о Ф.И.О., дате рождения, пол, домашний адрес);

2)специальный (хранит сведения о номере ИНН, пенсионного медецинского страховани-СНИЛС, данные трудовой книжки);

3)Как известно, бухгалтерия и кадры хранит сведения о сотрудниках;

4)Общий рабочий, где располагаются все оставшиеся абоненты сети.

Спроектированная сеть представлена на рисунке 1.5.

Так как меняется организации сети, то и следует вывод, что изменится организация БД, которая будет состоять из нескольких частей:

1)На файловом сервере (SRV2), который хранит различные файлы пользователей, будет создана база данных, состоящая из таблиц, не имеющих связи между собой и хранящих справочную информацию. В данную БД буду помещены:

-Справочники фамилий, имён, отчеств;

-Справочники субъёктов РФ, населённых пунктов, административно-территориальных единиц субъектов, улиц;

-Справочники ветеранов на международном уровне;

-Справочники администрации районов Краснодарского края и их поселений.

Таким образом, в данной БД содержаться только обезличенная информация, т.е. связи между таблицами нет.

2)На сервере, хранящем общие сведения, (SRV4) будут содержаться следующие данные:

-Дата рождения;

-Пол;

-Индекс, фамилии, имени, отчества, место жительства;

-Номер телефона;

Прочая информация необходимая для управленческой работы, но не относящаяся ПДн.

Все данные берутся из справочников SRV2, что в итоге даёт уменьшение объёма ПДн, без ущерба для работы учреждения. Связь между таблицами устанавливается на основе «ПДн + индекс.

На сервере, хранящем специальные управленческие сведения, (SRV5) будут содержаться следующие данные:

-Номер ИНН;

-серия и номер Снилс;

-Сведения с трудовой книжки;

Ну и прочая информация необходимая для рабочей деятельности, относящаяся специальной категории ПДн.

Все номера также берутся из справочников SRV2. Связь между таблицами устанавливается на основе «ПДн + номер ИНН.

БД бухгалтерии и отдела кадров включает всю совокупность сведений о работниках, поскольку используется программное обеспечение с определённой внутренней структурой, например, «1С Предприятие».

По отдельности БД на SRV2, SRV4 и SRV5 являются обезличенными, что в итоге позволит понизить класс ИСПДн.

Спроектированная сеть состоит из множества оборудования, которое выполняет различные функции для обеспечение работоспособности и защиты сети.

Сервера SRV2, SRV4, SRV5 управляются операционной системы Debian GNU/Linux 5.0. Данная операционная система основывается на ядре Linux, является стабильной и гибконастраиваемой операционной системой, поддерживает большое количество архитектур и распространяется по лицензии General Public License(GPL).

В качестве СУБД[8] используется MySQL 5.5. MySQL обладает многими преимуществами, в том числе:

-Высокая производительность.

-Низкая стоимость

-Простота использования.

-Переносимость.

-Поддержка SSL. SSL - криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером. Протокол обеспечивает конфиденциальность обмена данными между клиентом и сервером, использующими TCP/IP, причём для шифрования используется асимметричный алгоритм с открытым ключом. При шифровании с открытым ключом используется два ключа, причем любой из них может использоваться для шифрования сообщения. Тем самым, если используется один ключ для шифрования, то соответственно для расшифровки нужно использовать другой ключ. В такой ситуации можно получать защищённые сообщения, публикуя открытый ключ, и храня в тайне секретный ключ.

Протокол SSL состоит из двух подпротоколов:

-протокол SSL записи и рукопожатия. Протокол SSL записи определяет формат, используемый для передачи данных. Протокол SSL включает рукопожатие с использованием протокола SSL записи для обмена сериями сообщений между сервером и клиентом, во время установления первого соединения. Для работы SSL требуется, чтобы на сервере имелся SSL-сертификат, который предоставляет канал, имеющий 3 основных свойства:

1)Аутентификация. Сервер всегда аутентифицируется, в то время как клиент аутентифицируется в зависимости от алгоритма.

2)Целостность. Обмен сообщениями включает в себя проверку целостности.

3)Частность канала.

Самым распространенным и лучшим решением для защиты трафика от перехвата является шифрование соединения с использованием SSL. Кросс-платформенный продукт OpenSSL интегрируется во множество критических программ, таких как СУБД MySQL, Web-сервер Apache. Для обеспечения совместимости с российским законодательством (по умолчанию OpenSSL реализует только иностранные алгоритмы шифрования DES/3DES, RC4, Blowfish, IDEA, AES, MD5, SHA/SHA-1, RSA, DSA и другие) требуется включить поддержку отечественных стандартов шифрования. В OpenSSL версии 1.0.0 использование российских алгоритмов не требует модификации библиотек OpenSSL.

Для централизованной аутентификации пользователей в сети создается домен при использовании средств SAMBA и OpenLDAP - открытой реализации протокола LDAP.

Samba - программа, которая позволяет обращаться к сетевым дискам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL.

LDAP - это клиент-серверный сетевой протокол для доступа к службе каталогов. Изначально он использовался как надстройка над X.500, но он также может быть использован с автономными и прочими видами служб каталогов.

В качестве межсетевого экрана в МКУ «Молодежный центр» МО Кореновский район выбран ViPNet Office Firewall, который представлен версиями Linux. Он является сертифицированным ФСБ межсетевым экраном (по 3 классу) с пакетной фильтрацией, основной возможностью которого является регламентация доступа пользователей к различным сетевым ресурсам, контроль IP-трафика, проходящий через каждый сетевой интерфейс сервера.

Основной функцией ViPNet Office Firewall является пропуск или блокирование любых IP-пакетов, проходящих через каждый интерфейс сервера. Настройка ViPNet Office Firewall Linux заключается в выборе для каждого адаптера типового правила фильтрации (называемого режимом безопасности) и модификации его с помощью дополнительных фильтров для конкретных протоколов, адресов и портов. Кроме того, ViPNet Office Firewall поддерживает трансляцию сетевых адресов (NAT).

Администратор безопасности владеет информацией о том, кто пытается получить доступ к системе и пытается в настоящее время, а также может определить, перепутал ли сотрудник имя реального сервера и случайно попал на ловушку или действовал преднамеренно и в сети действительно есть нарушители, пытающиеся найти сервера или службы, работающие с данными, представляющими ценность для компании.

Основными функциями продукта являются:

-имитация реальных систем хранения данных;

-обнаружение и регистрация фактов НСД к данным, имитируемым системой;

-оповещение заинтересованных лиц о попытках НСД к этим данным;

-возможность восстановления модифицированной нарушителем системы к исходному состоянию;

-генерация отчетов о работе системы за определенные периоды времени;

-централизованное управление несколькими ловушками (сенсорами);

-авторизация и контроль доступа к управлению системой;

-механизм контроля работоспособности (диагностика);

-гибкая настройка правил реагирования на попытки НСД;

-генерация имитационных данных, которые выглядят как реальные;

-периодическая смена IP-адресов ловушек (сенсоров). [8].

Для повышения надежности защиты необходимо контролировать всю архитектуру сети, размещая зонды (компьютеры с NIDS) в каждом сегменте сети. Эти компьютеры необязательно должны быть серверами, система NIDS может быть установлена на обычной рабочей станции.

Зонд 1 расположен в зоне максимальной потенциальной сетевой опасности. Здесь анализируется весь входящий и исходящий трафик и велика вероятность большого числа ложных срабатываний. При повышенной нагрузке на сеть возможно возникновение такой ситуации, когда NIDS не сумеет обработать весь поток трафика и произойдет огрубление методов анализа, например, за счет уменьшения числа проверяемых сигнатур.

Зонды 2, 3, 4 анализируют трафик локальной сети, теоретически являющейся наиболее защищенной зоной. Следует обращать внимание на любую сетевую активность, отличную от обычной. Число ложных срабатываний в этой зоне должно быть наименьшим и потому следует уделять большее внимание сообщениям зондов [8].

ЗАКЛЮЧЕНИЕ

В данной дипломной работе были рассмотрены все основные нормативные документы, регулирующие правовые отношения в области защиты персональных данных, приведены сведения о возможных угрозах безопасности информационной системы персональных данных, в том числе подробно приведена и рассмотрена характеристика угроз несанкционированного доступа. При рассмотрении всех допустимых угроз, особое внимание уделялось классификации нарушителей безопасности, поскольку они выполняют доминирующую роль в нарушении безопасности информационной системе.

Особое внимание уделено основным компонентам для построения защищенной информационной системы. В ходе работы были рассмотрены организация хранения персональных данных в базе данных, классификация программного и аппаратного обеспечения и основные средства защиты локальной сети, приведены организационные меры защиты. Так же была рассмотрена общая схема циркуляции персональных данных в информационной системе, что отображено в виде блок-схемы.

В работе были приведены меры по созданию защищенной локальной сети организации МКУ «Молодежный центр» МО Кореновский район, по которой в защищенных каналах циркулирует информация относящаяся к персональным данным, предложены программные и аппаратные средства защиты. В частности была предложена базовая политика безопасности для защиты от несанкционированного доступа к критически важным ресурсам. В ходе внедрения, вся информация остается защищенной и доступ к ней имеет только каждый специалист Молодежного центра, под личным паролем и контролем.

Что касается затрат на защиту ЛВС и БД, то на сегодняшний день их наценка довольно велика. Если же говорить о том, сколько было затрачено средств на защиту информации в организации МКУ «Молодежный центр» МО Кореновский район, то бюджетом распоряжается Департамент молодежной политики Краснодарского края, поэтому точная информация о затраченных средствах остается неизвестной.

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ

1. Приказ Федеральной службы по техническому и экспортному контролю, ФСБ РФ и Министерства информационных технологий и связи РФ от 13 февраля 2008 г. N 55/86/20 «Об утверждении Порядка проведения классификации информационных систем персональных данных».

2. ФСТЭК: Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка).

3. Методические рекомендации для организации защиты информации при обработке персональных данных в учреждениях здравоохранения, социальной сферы, труда и занятости. Москва, 2009.

4. В.Ф. Шаньгин - Информационная безопасность компьютерных систем и сетей, Москва, ИД «ФОРУМ» - ИНФРА-М, 2008 г.

5. Щербаков А.Ю. Современная компьютерная безопасность. Теоретические основы. Практические аспекты. - М.: Книжный мир, 2009. - 352 с. - ISBN 978-5-8041-0378-2.

6. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. - М.: Академический Проект; Гаудеамус, 2-е изд.- 2004. - 544 с. ISBN 5-8291-0408-3.

7. Э. Мэйволд - Безопасность сетей [Электронный ресурс] - Режим доступа: < https://www.intuit.ru/department/security/netsec/11/1.html>.

8. Обнаружение сетевых атак [Электронный ресурс] - Режим доступа: https://www.osp.ru/pcworld/2003/06/165957/

ПРИЛОЖЕНИЕ А

Рисунок 1 - Классификация УБПДн, обрабатываемых в информационных системах персональных данных

ПРИЛОЖЕНИЕ Б

Рисунок 1.2 - Место межсетевого экрана в сети

ПРИЛОЖЕНИЕ В

Рисунок 1.3 Пример proxy-сервера

ПРИЛОЖЕНИЕ Г

Рисунок 1.4 - Конфигурация пользовательской VPN

ПРИЛОЖЕНИЕ Д

Рисунок 1.5 - ЛВС повышенной защищенности

[1] УБПДн-угрозы безопасности персональных данных

[2] ИСПДн-информационная система персональных данных

[3] АС-автоматизированные системы

[4] ОС-операционная система

[5] ПЭВМ-персональные электронно-вычислительные машины

[6] НСД-несанкционированный доступ

[7] ЛВС-локальная вычислительная сеть

[8] СУБД-система управления персональными данными

|

|